Contenido

¿Le preocupa la seguridad de su red o la de otra persona? Asegurar su enrutador contra intrusos no deseados es una de las bases de una red segura. Una de las herramientas básicas para esta tarea es Nmap o Network Mapper. Este programa escanea un objetivo e informa qué puertos están abiertos y cuáles están cerrados. Los especialistas en seguridad utilizan este programa para probar la seguridad de una red.

Al paso

Método 1 de 2: con Zenmap

Descarga el instalador de Nmap. Puede descargarlo de forma gratuita desde el sitio web del desarrollador. Es muy recomendable que lo descargue directamente del desarrollador para evitar virus o archivos falsos. El paquete de instalación de Nmap incluye Zenmap, la interfaz gráfica para Nmap que facilita a los principiantes ejecutar escaneos sin tener que aprender comandos.

Descarga el instalador de Nmap. Puede descargarlo de forma gratuita desde el sitio web del desarrollador. Es muy recomendable que lo descargue directamente del desarrollador para evitar virus o archivos falsos. El paquete de instalación de Nmap incluye Zenmap, la interfaz gráfica para Nmap que facilita a los principiantes ejecutar escaneos sin tener que aprender comandos. - El programa Zenmap está disponible para Windows, Linux y Mac OS X. Puede encontrar archivos de instalación para todos los sistemas operativos en el sitio web de Nmap.

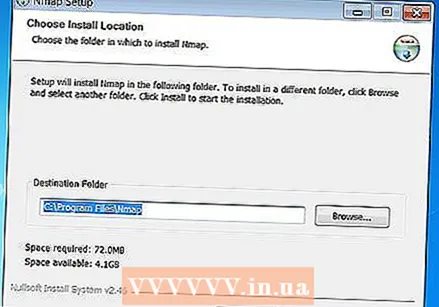

Instale Nmap. Una vez que se complete la descarga, ejecute el instalador. Se le preguntará qué componentes desea instalar. Para aprovechar al máximo Nmap, debe mantenerlos todos marcados. Nmap no instalará ningún adware ni spyware.

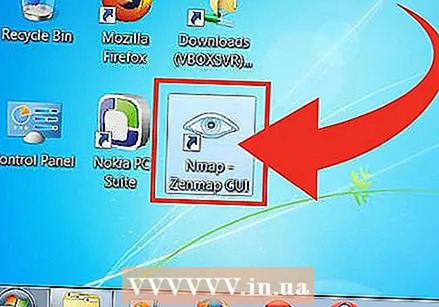

Instale Nmap. Una vez que se complete la descarga, ejecute el instalador. Se le preguntará qué componentes desea instalar. Para aprovechar al máximo Nmap, debe mantenerlos todos marcados. Nmap no instalará ningún adware ni spyware.  Ejecute el programa de interfaz gráfica de usuario de Nmap Zenmap. Si dejó la configuración predeterminada durante la instalación, debería ver un icono correspondiente en su escritorio. Si no es así, consulte el menú Inicio. Al abrir Zenmap, se iniciará el programa.

Ejecute el programa de interfaz gráfica de usuario de Nmap Zenmap. Si dejó la configuración predeterminada durante la instalación, debería ver un icono correspondiente en su escritorio. Si no es así, consulte el menú Inicio. Al abrir Zenmap, se iniciará el programa.  Ingrese el objetivo para el escaneo. El programa Zenmap hace que el escaneo sea un proceso bastante simple. El primer paso para realizar un escaneo es elegir su público objetivo. Puede ingresar un dominio (ejemplo.com), una dirección IP (127.0.0.1), una dirección de red (192.168.1.0/24) o una combinación de las mismas.

Ingrese el objetivo para el escaneo. El programa Zenmap hace que el escaneo sea un proceso bastante simple. El primer paso para realizar un escaneo es elegir su público objetivo. Puede ingresar un dominio (ejemplo.com), una dirección IP (127.0.0.1), una dirección de red (192.168.1.0/24) o una combinación de las mismas. - Dependiendo de la intensidad y el propósito del escaneo, realizar un escaneo de Nmap puede ir en contra de los términos y condiciones de su ISP y puede parecer sospechoso. Siempre verifique la legislación en su país y su contrato ISP antes de realizar un escaneo de Nmap para otros objetivos que no sean su propia red.

Elige tu perfil. Los perfiles son grupos predeterminados de modificadores que cambian lo que se escanea. Los perfiles le permiten seleccionar rápidamente diferentes tipos de análisis sin tener que escribir los parámetros en la línea de comando. Elija el perfil que mejor se adapte a sus necesidades:

Elige tu perfil. Los perfiles son grupos predeterminados de modificadores que cambian lo que se escanea. Los perfiles le permiten seleccionar rápidamente diferentes tipos de análisis sin tener que escribir los parámetros en la línea de comando. Elija el perfil que mejor se adapte a sus necesidades: - Escaneo intenso - Un escaneo extenso. Incluye detección de SO, detección de versiones, escaneo de scripts, rastreo de ruta y tiempo de escaneo agresivo. Esto se considera un "análisis intrusivo".

- Escaneo de ping - Este escaneo detecta si los objetivos están en línea sin escanear puertos.

- Análisis rápido - Esto es más rápido que un escaneo normal debido a la sincronización agresiva y porque solo se escanean los puertos seleccionados.

- Escaneo regular - Este es el escaneo estándar de Nmap sin ningún parámetro. Devolverá un ping y mostrará los puertos abiertos del objetivo.

Haga clic en escanear para comenzar a escanear. Los resultados activos del escaneo se muestran en la pestaña Salida de Nmap. La duración del escaneo depende del perfil de escaneo que elija, la distancia física al objetivo y la configuración de red del objetivo.

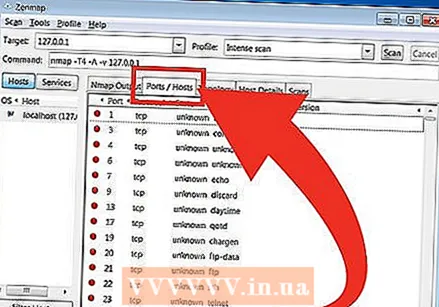

Haga clic en escanear para comenzar a escanear. Los resultados activos del escaneo se muestran en la pestaña Salida de Nmap. La duración del escaneo depende del perfil de escaneo que elija, la distancia física al objetivo y la configuración de red del objetivo.  Lea sus resultados. Una vez que se complete el escaneo, verá el mensaje "Nmap hecho" en la parte inferior de la pestaña Salida de Nmap. Ahora puede ver los resultados según el tipo de escaneo que haya realizado. Todos los resultados se muestran en la pestaña Salida principal de Nmap, pero puede usar las otras pestañas para obtener más información sobre datos específicos.

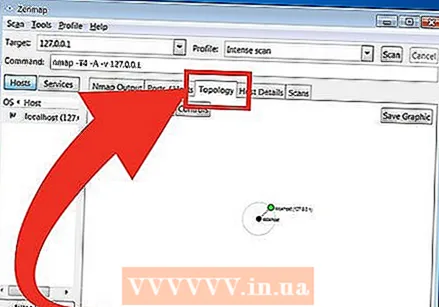

Lea sus resultados. Una vez que se complete el escaneo, verá el mensaje "Nmap hecho" en la parte inferior de la pestaña Salida de Nmap. Ahora puede ver los resultados según el tipo de escaneo que haya realizado. Todos los resultados se muestran en la pestaña Salida principal de Nmap, pero puede usar las otras pestañas para obtener más información sobre datos específicos. - Puertos / Hosts - Esta pestaña muestra los resultados de su escaneo de puertos, incluidos los servicios de esos puertos.

- Topología - Esto muestra la ruta de seguimiento para el escaneo que ha realizado. Aquí puede ver cuántos saltos pasan sus datos para alcanzar la meta.

- Detalles del anfitrión - Contiene una descripción general de su objetivo, obtenida a través de escaneos, como el número de puertos, direcciones IP, nombres de host, sistemas operativos, etc.

- Escaneos - Esta pestaña guarda los trabajos de sus escaneos ejecutados anteriormente. Esto le permite volver a escanear rápidamente con un conjunto específico de parámetros.

- Puertos / Hosts - Esta pestaña muestra los resultados de su escaneo de puertos, incluidos los servicios de esos puertos.

Método 2 de 2: usando la línea de comando

- Instale Nmap. Antes de usar Nmap, debe instalar el software para poder ejecutarlo desde la línea de comandos de su sistema operativo. Nmap es pequeño y está disponible sin costo para el desarrollador. Siga las instrucciones a continuación para su sistema operativo:

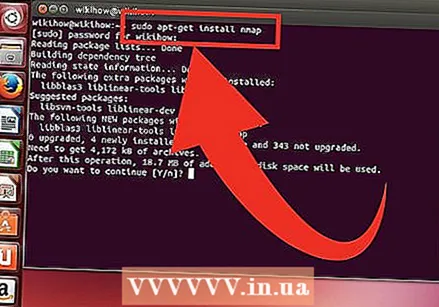

- Linux - Descarga e instala Nmap desde tu repositorio. Nmap está disponible para la mayoría de los repositorios de Linux. Ejecute el siguiente comando según su distribución:

- Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32 bits) O

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64 bits) - Debian, Ubuntu

sudo apt-get install nmap

- Red Hat, Fedora, SUSE

- Ventanas - Descarga el instalador de Nmap. Puede descargarlo de forma gratuita desde el sitio web del desarrollador. Se recomienda encarecidamente que descargue directamente del desarrollador para evitar posibles virus o archivos falsos. El instalador le permite instalar rápidamente las herramientas de línea de comandos de Nmap sin extraerlas a la carpeta correcta.

- Si no desea la interfaz gráfica de usuario de Zenmap, puede desmarcarla durante el proceso de instalación.

- Mac OS X - Descarga el archivo de imagen de disco Nmap. Esto se puede descargar de forma gratuita desde el sitio web del desarrollador. Se recomienda encarecidamente que descargue directamente del desarrollador para evitar posibles virus o archivos falsos. Utilice el instalador incluido para instalar Nmap en su sistema. Nmap requiere OS X 10.6 o superior.

- Linux - Descarga e instala Nmap desde tu repositorio. Nmap está disponible para la mayoría de los repositorios de Linux. Ejecute el siguiente comando según su distribución:

- Abra la línea de comando. Inicia los comandos de Nmap desde la línea de comandos y los resultados se muestran debajo del comando. Puede usar variables para cambiar el escaneo. Puede ejecutar el análisis desde cualquier directorio de la línea de comandos.

- Linux - Abra la terminal si está utilizando una GUI para su distribución de Linux. La ubicación de la terminal varía según la distribución.

- Ventanas - Se puede acceder a esto presionando la tecla de Windows + R y escribiendo "cmd" en el campo de ejecución. En Windows 8, presione la tecla de Windows + X y seleccione el símbolo del sistema en el menú. Puede ejecutar un escaneo de Nmap desde otra carpeta.

- Mac OS X - Abra la aplicación Terminal en la subcarpeta Utilidades de la carpeta Aplicaciones.

- Linux - Abra la terminal si está utilizando una GUI para su distribución de Linux. La ubicación de la terminal varía según la distribución.

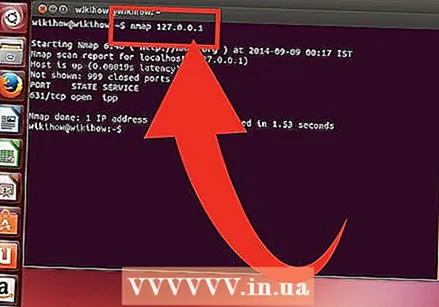

Escanee las puertas de su público objetivo. Para hacer un escaneo estándar, escriba nmap target>. Esto hará ping al objetivo y escaneará los puertos. Este es un escaneo que se puede detectar fácilmente. Los resultados se muestran en la pantalla. Es posible que deba desplazarse hacia arriba nuevamente para ver todos los resultados.

Escanee las puertas de su público objetivo. Para hacer un escaneo estándar, escriba nmap target>. Esto hará ping al objetivo y escaneará los puertos. Este es un escaneo que se puede detectar fácilmente. Los resultados se muestran en la pantalla. Es posible que deba desplazarse hacia arriba nuevamente para ver todos los resultados. - Dependiendo de la intensidad y el propósito del análisis, ejecutar un análisis de Nmap puede ir en contra de los términos y condiciones de su ISP y puede parecer sospechoso. Siempre verifique las leyes de su país y su contrato ISP antes de ejecutar escaneos de Nmap en objetivos que no sean su red doméstica.

Ejecute un escaneo personalizado. Puede usar variables en la línea de comando para cambiar los parámetros del escaneo, lo que da como resultado resultados más detallados o menos detallados. Cambiar las variables de escaneo cambiará la profundidad del escaneo. Puede agregar varias variables, separadas por un espacio. Coloque las variables delante del objetivo: variable nmap> variable> objetivo>

Ejecute un escaneo personalizado. Puede usar variables en la línea de comando para cambiar los parámetros del escaneo, lo que da como resultado resultados más detallados o menos detallados. Cambiar las variables de escaneo cambiará la profundidad del escaneo. Puede agregar varias variables, separadas por un espacio. Coloque las variables delante del objetivo: variable nmap> variable> objetivo> - -sS - Este es un escaneo sigiloso SYN. Es menos perceptible que un escaneo estándar, pero puede llevar más tiempo. Muchos firewalls modernos pueden detectar un escaneo –sS.

- -sn - Este es un escaneo de ping. Esto deshabilita el escaneo de puertos y solo verifica si el host está en línea.

- -O - Este es un escaneo del sistema operativo. El escaneo intentará determinar el sistema operativo de destino.

- -A - Esta variable utiliza algunos de los análisis más utilizados: detección de sistema operativo, detección de versiones, análisis de scripts y traceroute.

- -F - Esto activa el modo rápido y reduce la cantidad de puertos que se escanean.

- -v - Esto muestra más información en sus resultados, haciéndolos más fáciles de leer.

Ejecute el escaneo a un archivo XML. Puede enviar los resultados del escaneo a un archivo XML para una fácil lectura en cualquier navegador web. Para hacer esto, necesitas la variable -buey además de dar un nombre de archivo al nuevo archivo XML. Un comando completo podría verse como nmap –oX Scan Results.xml target>.

Ejecute el escaneo a un archivo XML. Puede enviar los resultados del escaneo a un archivo XML para una fácil lectura en cualquier navegador web. Para hacer esto, necesitas la variable -buey además de dar un nombre de archivo al nuevo archivo XML. Un comando completo podría verse como nmap –oX Scan Results.xml target>. - El archivo XML se guardará en su ubicación de trabajo actual.

Consejos

- ¿El objetivo no responde? Coloque el parámetro "-P0" después del escaneo. Esto obligará a Nmap a comenzar a escanear incluso si el programa cree que el objetivo no existe. Esto es útil si la computadora está bloqueada por un firewall.

- ¿Se pregunta cómo va el escaneo? Mientras el escaneo está en progreso, presione la barra espaciadora o cualquier tecla para ver el progreso de Nmap.

- Si su escaneo parece durar una eternidad (veinte minutos o más), agregue el parámetro "-F" al comando para que Nmap solo escanee los puertos más usados.

Advertencias

Si suele ejecutar escaneos de Nmap, tenga en cuenta que su ISP (proveedor de servicios de Internet) puede hacer preguntas. Algunos ISP escanean regularmente el tráfico de Nmap, y Nmap no es exactamente la herramienta más discreta. Nmap es una herramienta muy conocida utilizada por los piratas informáticos, por lo que es posible que tenga que explicarlo.

- ¡Asegúrese de estar autorizado para escanear el objetivo! Escanear www.whitehouse.gov solo busca problemas. Si desea escanear un objetivo, pruebe scanme.nmap.org. Esta es una computadora de prueba, configurada por el autor de Nmap, que se puede escanear sin ningún problema.