Autor:

Gregory Harris

Fecha De Creación:

15 Abril 2021

Fecha De Actualización:

1 Mes De Julio 2024

Contenido

- Pasos

- Método 1 de 4: Detecte y elimine software espía en su dispositivo Android

- Método 2 de 4: Uso de HijackThis (Windows)

- Método 3 de 4: uso de Netstat (Windows)

- Método 4 de 4: Uso de la terminal (Mac OS X)

- Consejos

- Advertencias

El software espía es un tipo de software malintencionado (software) que realiza determinadas acciones sin el conocimiento del usuario, como mostrar anuncios, recopilar información confidencial o modificar la configuración del dispositivo. Si su conexión a Internet se ralentiza, su navegador se vuelve lento o ocurre algún otro fenómeno inusual, su computadora puede estar infectada con software espía.

Pasos

Método 1 de 4: Detecte y elimine software espía en su dispositivo Android

1 Recuerde los signos del software espía. Si su conexión a Internet se cae con frecuencia o recibe mensajes de texto extraños, incluidos mensajes de extraños, en su teléfono inteligente, lo más probable es que el dispositivo esté infectado con software espía.

1 Recuerde los signos del software espía. Si su conexión a Internet se cae con frecuencia o recibe mensajes de texto extraños, incluidos mensajes de extraños, en su teléfono inteligente, lo más probable es que el dispositivo esté infectado con software espía. - El software espía a menudo genera mensajes con un conjunto aleatorio de caracteres o con una solicitud para ingresar un código específico.

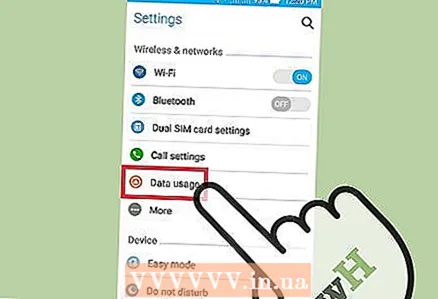

2 Compruebe cómo las aplicaciones utilizan el tráfico de Internet. Abra la aplicación Configuración y haga clic en Control de tráfico. Desplácese hacia abajo en la pantalla y vea qué tráfico consume una aplicación en particular. Como regla general, el software espía consume mucho tráfico.

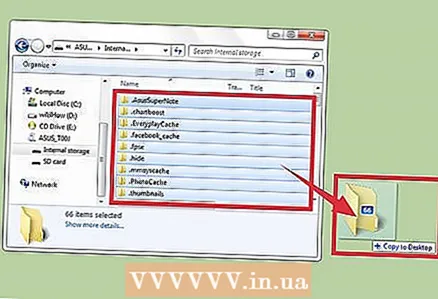

2 Compruebe cómo las aplicaciones utilizan el tráfico de Internet. Abra la aplicación Configuración y haga clic en Control de tráfico. Desplácese hacia abajo en la pantalla y vea qué tráfico consume una aplicación en particular. Como regla general, el software espía consume mucho tráfico.  3 Realice una copia de seguridad de sus datos. Conecte su teléfono inteligente a su computadora con un cable USB y luego arrastre los archivos importantes (como fotos o contactos) a su disco duro.

3 Realice una copia de seguridad de sus datos. Conecte su teléfono inteligente a su computadora con un cable USB y luego arrastre los archivos importantes (como fotos o contactos) a su disco duro. - Dado que el dispositivo móvil y la computadora están ejecutando diferentes sistemas operativos, la computadora no se infectará.

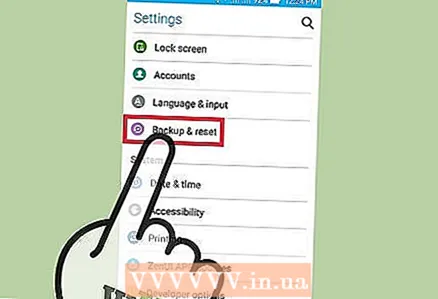

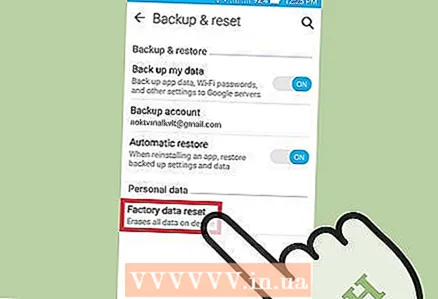

4 Abra la aplicación Configuración y toque Copia de seguridad y restablecimiento. Se abrirá una pantalla con varias opciones, incluida la opción de restablecer el dispositivo a la configuración de fábrica.

4 Abra la aplicación Configuración y toque Copia de seguridad y restablecimiento. Se abrirá una pantalla con varias opciones, incluida la opción de restablecer el dispositivo a la configuración de fábrica.  5 Haga clic en "Restablecer la configuración de fábrica". Está en la parte inferior de la pantalla Copia de seguridad y restablecimiento.

5 Haga clic en "Restablecer la configuración de fábrica". Está en la parte inferior de la pantalla Copia de seguridad y restablecimiento.  6 Haga clic en "Restablecer datos de fábrica". El teléfono inteligente se reiniciará automáticamente y se eliminarán los datos y las aplicaciones del usuario, incluido el software espía.

6 Haga clic en "Restablecer datos de fábrica". El teléfono inteligente se reiniciará automáticamente y se eliminarán los datos y las aplicaciones del usuario, incluido el software espía. - Tenga en cuenta que el restablecimiento de la configuración de fábrica borrará todos los datos del usuario. Por lo tanto, asegúrese de realizar una copia de seguridad de la información importante.

Método 2 de 4: Uso de HijackThis (Windows)

1 Descargar e instalar HijackThis. Esta es una utilidad diseñada para detectar software espía. Haga doble clic en el archivo de instalación para ejecutarlo. Una vez que haya instalado esta utilidad, ejecútela.

1 Descargar e instalar HijackThis. Esta es una utilidad diseñada para detectar software espía. Haga doble clic en el archivo de instalación para ejecutarlo. Una vez que haya instalado esta utilidad, ejecútela. - Un software similar es Adaware o MalwareBytes.

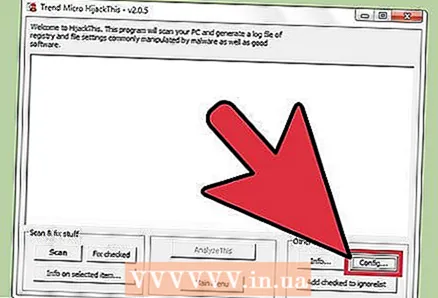

2 Haga clic en Config. Este botón se encuentra en la esquina inferior derecha de la pantalla en la sección Otras cosas. Se abrirá la configuración del programa.

2 Haga clic en Config. Este botón se encuentra en la esquina inferior derecha de la pantalla en la sección Otras cosas. Se abrirá la configuración del programa. - En la configuración, puede habilitar o deshabilitar ciertas funciones, como la copia de seguridad de archivos. Se recomienda que cree una copia de seguridad si está trabajando con archivos o software importantes. La copia de seguridad es pequeña; además, se puede eliminar más tarde (de la carpeta en la que se almacenan las copias de seguridad).

- Tenga en cuenta que la función "Hacer copias de seguridad antes de reparar elementos" está habilitada de forma predeterminada.

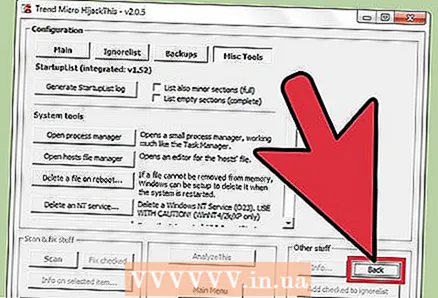

3 Haga clic en "Atrás" para volver al menú principal. Este botón reemplaza al botón Configurar cuando la ventana de configuración está abierta.

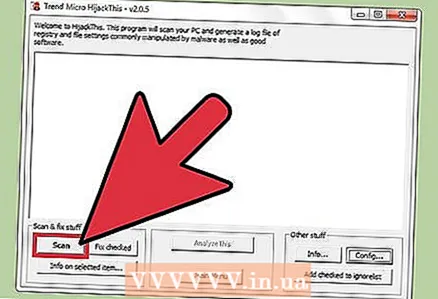

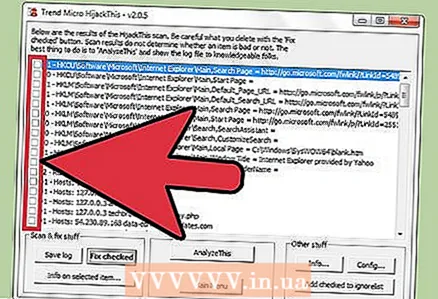

3 Haga clic en "Atrás" para volver al menú principal. Este botón reemplaza al botón Configurar cuando la ventana de configuración está abierta.  4 Haga clic en "Escanear". Este botón se encuentra en la esquina inferior izquierda de la pantalla, que mostrará una lista de archivos potencialmente peligrosos. Es importante tener en cuenta que HijackThis escaneará rápidamente los nodos más vulnerables del sistema, por lo que no todos los archivos de la lista serán maliciosos.

4 Haga clic en "Escanear". Este botón se encuentra en la esquina inferior izquierda de la pantalla, que mostrará una lista de archivos potencialmente peligrosos. Es importante tener en cuenta que HijackThis escaneará rápidamente los nodos más vulnerables del sistema, por lo que no todos los archivos de la lista serán maliciosos.  5 Marque la casilla junto al archivo sospechoso y haga clic en "Información sobre el elemento seleccionado". Se abrirá una ventana con información detallada sobre el archivo y el motivo por el que se incluyó en la lista especificada. Después de verificar el archivo, cierre la ventana.

5 Marque la casilla junto al archivo sospechoso y haga clic en "Información sobre el elemento seleccionado". Se abrirá una ventana con información detallada sobre el archivo y el motivo por el que se incluyó en la lista especificada. Después de verificar el archivo, cierre la ventana. - La información detallada en pantalla muestra la ubicación del archivo, su posible uso y la acción que se recomienda aplicar al archivo.

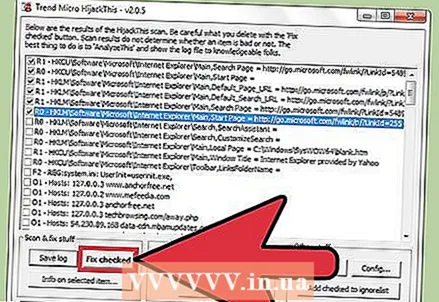

6 Haga clic en "Corregir comprobado". Este botón se encuentra en la esquina inferior izquierda de la pantalla; HijackThis restaurará o eliminará el archivo seleccionado (dependiendo de la acción seleccionada).

6 Haga clic en "Corregir comprobado". Este botón se encuentra en la esquina inferior izquierda de la pantalla; HijackThis restaurará o eliminará el archivo seleccionado (dependiendo de la acción seleccionada). - Puede seleccionar varios archivos a la vez; para hacer esto, marque la casilla junto a cada uno de ellos.

- Antes de realizar cualquier acción, HijackThis creará (por defecto) una copia de seguridad de los datos para que el usuario pueda deshacer los cambios realizados.

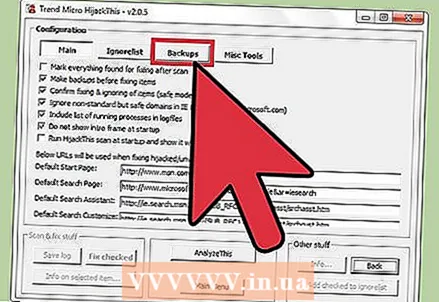

7 Restaurar datos desde la copia de seguridad. Para deshacer cualquier cambio realizado por HijackThis, haga clic en Configuración en la esquina inferior derecha de la pantalla y luego haga clic en Copia de seguridad. Seleccione el archivo de respaldo de la lista (su nombre incluye la fecha y hora en que fue creado) y luego haga clic en “Restaurar”.

7 Restaurar datos desde la copia de seguridad. Para deshacer cualquier cambio realizado por HijackThis, haga clic en Configuración en la esquina inferior derecha de la pantalla y luego haga clic en Copia de seguridad. Seleccione el archivo de respaldo de la lista (su nombre incluye la fecha y hora en que fue creado) y luego haga clic en “Restaurar”. - Las copias de seguridad se conservarán hasta que las elimine. Es decir, puede cerrar HijackThis y restaurar los datos más tarde.

Método 3 de 4: uso de Netstat (Windows)

1 Abra una ventana de símbolo del sistema. Netstat es una utilidad integrada de Windows que detecta software espía y otros archivos maliciosos. Haga clic en ⊞ Gana + Rpara abrir la ventana Ejecutar y luego escriba cmd... La línea de comandos proporciona interacción con el sistema operativo a través de comandos de texto.

1 Abra una ventana de símbolo del sistema. Netstat es una utilidad integrada de Windows que detecta software espía y otros archivos maliciosos. Haga clic en ⊞ Gana + Rpara abrir la ventana Ejecutar y luego escriba cmd... La línea de comandos proporciona interacción con el sistema operativo a través de comandos de texto. - Utilice este método si no desea instalar software adicional o desea tener más control sobre el proceso de eliminación de malware.

2 Ingrese el comando netstat -b y presione ↵ Entrar. Se mostrará una lista de procesos que tienen acceso a Internet (pueden abrir puertos o usar una conexión a Internet).

2 Ingrese el comando netstat -b y presione ↵ Entrar. Se mostrará una lista de procesos que tienen acceso a Internet (pueden abrir puertos o usar una conexión a Internet). - En este comando, el operador -B significa "código binario". Es decir, la pantalla mostrará los "binarios" activos (archivos ejecutables) y sus conexiones.

3 Descubra qué procesos son maliciosos. Si no conoce el nombre del proceso o si abre un puerto, lo más probable es que sea un malware. Si no está seguro de algún proceso o puerto, busque el nombre del proceso en Internet. Lo más probable es que otros usuarios ya se hayan encontrado con procesos inusuales y hayan dejado comentarios sobre su naturaleza (maliciosos o inofensivos). Si está seguro de que el proceso es malicioso, elimine el archivo que inicia el proceso.

3 Descubra qué procesos son maliciosos. Si no conoce el nombre del proceso o si abre un puerto, lo más probable es que sea un malware. Si no está seguro de algún proceso o puerto, busque el nombre del proceso en Internet. Lo más probable es que otros usuarios ya se hayan encontrado con procesos inusuales y hayan dejado comentarios sobre su naturaleza (maliciosos o inofensivos). Si está seguro de que el proceso es malicioso, elimine el archivo que inicia el proceso. - Si aún no ha descubierto la naturaleza del proceso, es mejor no eliminar el archivo correspondiente, ya que esto puede provocar el bloqueo de algún programa.

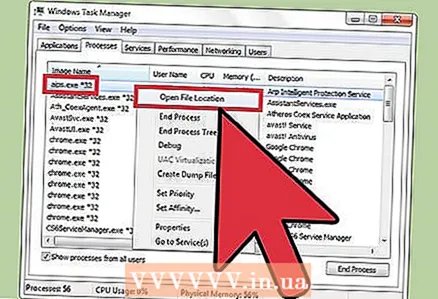

4 Haga clic en control + Alt + Borrar. Se abrirá el Administrador de tareas de Windows, con una lista de todos los procesos activos. Desplácese hacia abajo en la lista y busque el proceso malicioso que detectó usando la línea de comando.

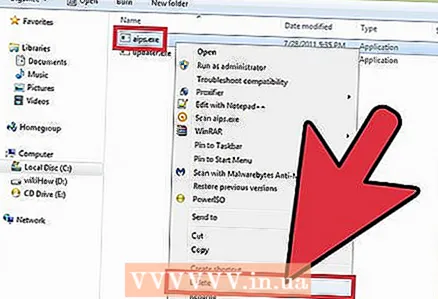

4 Haga clic en control + Alt + Borrar. Se abrirá el Administrador de tareas de Windows, con una lista de todos los procesos activos. Desplácese hacia abajo en la lista y busque el proceso malicioso que detectó usando la línea de comando.  5 Haga clic con el botón derecho en el nombre del proceso y seleccione "Abrir ubicación de almacenamiento de archivos" en el menú. Se abrirá una carpeta con un archivo malicioso.

5 Haga clic con el botón derecho en el nombre del proceso y seleccione "Abrir ubicación de almacenamiento de archivos" en el menú. Se abrirá una carpeta con un archivo malicioso.  6 Haga clic derecho en el archivo y seleccione "Eliminar" en el menú. El archivo malicioso se enviará a la Papelera, lo que evita que se inicien los procesos.

6 Haga clic derecho en el archivo y seleccione "Eliminar" en el menú. El archivo malicioso se enviará a la Papelera, lo que evita que se inicien los procesos. - Si se abre una ventana que advierte que el archivo no se puede eliminar porque está en uso, regrese a la ventana del Administrador de tareas, resalte el proceso y haga clic en Finalizar proceso. El proceso se completará y podrás eliminar el archivo correspondiente.

- Si eliminó el archivo incorrecto, haga doble clic en la Papelera para abrirlo y luego arrastre el archivo desde la Papelera para restaurarlo.

7 Haga clic derecho en la Papelera y seleccione Vaciar en el menú. Esto eliminará permanentemente el archivo.

7 Haga clic derecho en la Papelera y seleccione Vaciar en el menú. Esto eliminará permanentemente el archivo.

Método 4 de 4: Uso de la terminal (Mac OS X)

1 Abra una terminal. En la terminal, puede ejecutar una utilidad que detecta software espía (si, por supuesto, existe). Haga clic en "Aplicaciones" - "Utilidades" y haga doble clic en "Terminal". El terminal proporciona interacción con el sistema operativo a través de comandos de texto.

1 Abra una terminal. En la terminal, puede ejecutar una utilidad que detecta software espía (si, por supuesto, existe). Haga clic en "Aplicaciones" - "Utilidades" y haga doble clic en "Terminal". El terminal proporciona interacción con el sistema operativo a través de comandos de texto. - El icono de terminal se puede encontrar en Launchpad.

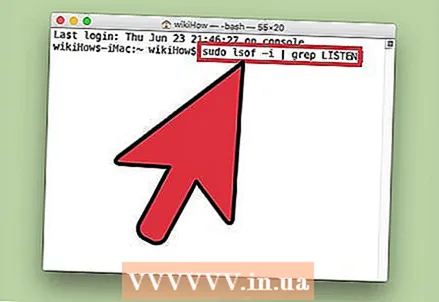

2 Ingrese el comando sudo lsof -i | grep ESCUCHAR y presione ⏎ Regresar. Se mostrará una lista de procesos activos e información sobre su actividad en la red.

2 Ingrese el comando sudo lsof -i | grep ESCUCHAR y presione ⏎ Regresar. Se mostrará una lista de procesos activos e información sobre su actividad en la red. - Equipo sudo otorga acceso de root al comando subsiguiente, es decir, le permite ver archivos del sistema.

- lsof es la abreviatura de "lista de archivos abiertos". Es decir, este comando le permite ver los procesos en ejecución.

- Operador -I indica que la lista de procesos activos debe ir acompañada de información sobre su actividad en la red, porque el software espía se conecta a Internet para comunicarse con fuentes externas.

- grep ESCUCHAR - este comando selecciona procesos que abren ciertos puertos (así es como funciona el software espía).

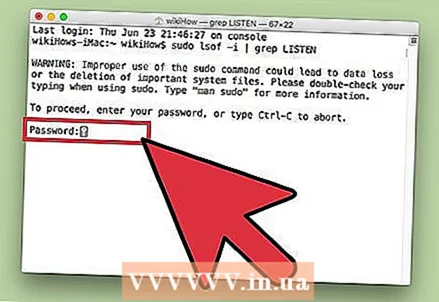

3 Ingrese su contraseña de administrador y haga clic en ⏎ Regresar. Esto es requerido por el comando sudo... Tenga en cuenta que al ingresar la contraseña, no se muestra en el terminal.

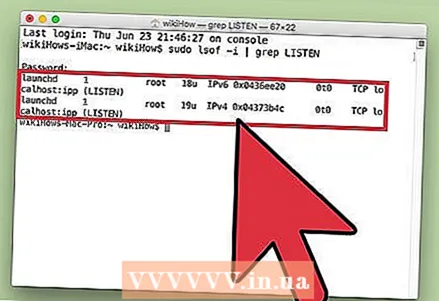

3 Ingrese su contraseña de administrador y haga clic en ⏎ Regresar. Esto es requerido por el comando sudo... Tenga en cuenta que al ingresar la contraseña, no se muestra en el terminal.  4 Descubra qué procesos son maliciosos. Si no conoce el nombre del proceso o si abre un puerto, lo más probable es que sea un malware. Si no está seguro de algún proceso o puerto, busque el nombre del proceso en Internet. Lo más probable es que otros usuarios ya se hayan encontrado con procesos inusuales y hayan dejado comentarios sobre su naturaleza (maliciosos o inofensivos). Si está seguro de que el proceso es malicioso, elimine el archivo que inicia el proceso.

4 Descubra qué procesos son maliciosos. Si no conoce el nombre del proceso o si abre un puerto, lo más probable es que sea un malware. Si no está seguro de algún proceso o puerto, busque el nombre del proceso en Internet. Lo más probable es que otros usuarios ya se hayan encontrado con procesos inusuales y hayan dejado comentarios sobre su naturaleza (maliciosos o inofensivos). Si está seguro de que el proceso es malicioso, elimine el archivo que inicia el proceso. - Si aún no ha descubierto la naturaleza del proceso, es mejor no eliminar el archivo correspondiente, ya que esto puede provocar el bloqueo de algún programa.

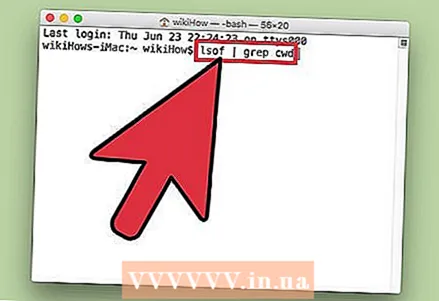

5 Ingrese el comando lsof | grep cwd y presione ⏎ Regresar. Se mostrarán las rutas a las carpetas con archivos correspondientes a los procesos activos. Busque el proceso malicioso en la lista y copie la ruta.

5 Ingrese el comando lsof | grep cwd y presione ⏎ Regresar. Se mostrarán las rutas a las carpetas con archivos correspondientes a los procesos activos. Busque el proceso malicioso en la lista y copie la ruta. - cwd denota el directorio de trabajo actual.

- Para facilitar la lectura de las listas, ejecute el último comando en una nueva ventana de terminal; para hacer esto, en la terminal presione ⌘ Cmd + norte.

6 Ingresar sudo rm -rf [ruta al archivo] y presione ⏎ Regresar. Inserte la ruta del archivo entre corchetes. Este comando eliminará el archivo correspondiente.

6 Ingresar sudo rm -rf [ruta al archivo] y presione ⏎ Regresar. Inserte la ruta del archivo entre corchetes. Este comando eliminará el archivo correspondiente. - rm Es una abreviatura de "eliminar".

- Asegúrese de que desea eliminar este archivo en particular. Recuerde que el archivo se eliminará de forma permanente. Por lo tanto, le recomendamos que cree una copia de seguridad de antemano. Abra el menú Apple y haga clic en Preferencias del sistema> Time Machine> Copia de seguridad.

Consejos

- Si HijackThis produce demasiados archivos sospechosos, haga clic en Guardar registro para crear un archivo de texto con los resultados y publicarlos en este foro. Quizás otros usuarios puedan recomendar qué hacer con este o aquel archivo.

- Los puertos 80 y 443 son utilizados por muchos programas confiables de acceso a la red. Por supuesto, el software espía puede usar estos puertos, pero esto es poco probable, lo que significa que el software espía abrirá otros puertos.

- Cuando encuentre y elimine software espía, cambie las contraseñas de cada cuenta en la que inicie sesión desde su computadora. Mejor prevenir que lamentar.

- Algunas aplicaciones móviles que supuestamente detectan y eliminan software espía en dispositivos Android, de hecho, no son confiables o incluso fraudulentas. La mejor manera de eliminar el software espía de su teléfono inteligente es volver a la configuración de fábrica.

- El restablecimiento de fábrica también es una forma eficaz de eliminar el software espía en el iPhone, pero si no tiene acceso de root a los archivos del sistema, es probable que el software espía no pueda infiltrarse en iOS.

Advertencias

- Tenga cuidado al eliminar archivos desconocidos. Eliminar un archivo de la carpeta Sistema (en Windows) puede dañar el sistema operativo y luego reinstalar Windows.

- Asimismo, tenga cuidado al eliminar archivos usando el terminal en Mac OS X. Si cree que ha encontrado un proceso malicioso, primero lea la información al respecto en Internet.