Contenido

- Pasos

- Parte 1 de 4: Prepárese para la piratería de Wi-Fi

- Parte 2 de 4: Hackear Wi-Fi

- Parte 3 de 4: Use Aircrack-Ng en computadoras sin GPU

- Parte 4 de 4: Usa ataques de Deauth para forzar un apretón de manos

- Consejos

- Advertencias

Este artículo le mostrará cómo hackear la contraseña de red WPA o WPA2 usando Kali Linux.

Pasos

Parte 1 de 4: Prepárese para la piratería de Wi-Fi

1 Consulte los términos de la piratería legal de Wi-Fi. En la mayoría de los países, piratear una red WPA o WPA2 solo es aceptable si la red le pertenece a usted oa alguien que le dio permiso para piratear.

1 Consulte los términos de la piratería legal de Wi-Fi. En la mayoría de los países, piratear una red WPA o WPA2 solo es aceptable si la red le pertenece a usted oa alguien que le dio permiso para piratear. - Hackear redes que no cumplan con los criterios anteriores es ilegal y puede constituir un delito.

2 Descargue la imagen de disco de Kali Linux. Kali Linux es la herramienta más adecuada para descifrar WPA y WPA2. La imagen de instalación de Kali Linux (ISO) se puede descargar siguiendo estos pasos:

2 Descargue la imagen de disco de Kali Linux. Kali Linux es la herramienta más adecuada para descifrar WPA y WPA2. La imagen de instalación de Kali Linux (ISO) se puede descargar siguiendo estos pasos: - Vaya a https://www.kali.org/downloads/ en un navegador de computadora.

- Prensa HTTP junto a la versión de Kali que desea utilizar.

- Espere a que finalice la descarga.

3 Inserta la memoria USB en tu computadora. Para hacer esto, necesita una unidad flash USB de al menos 4 gigabytes.

3 Inserta la memoria USB en tu computadora. Para hacer esto, necesita una unidad flash USB de al menos 4 gigabytes.  4 Hacer que la unidad flash USB sea de arranque. Esto es necesario para utilizar la memoria USB como ubicación de instalación.

4 Hacer que la unidad flash USB sea de arranque. Esto es necesario para utilizar la memoria USB como ubicación de instalación. - También puede utilizar una Mac para este paso.

5 Mueva el archivo ISO de Kali Linux a su memoria USB. Abra su unidad flash USB y luego arrastre el archivo ISO de Kali Linux descargado a la ventana de la unidad.

5 Mueva el archivo ISO de Kali Linux a su memoria USB. Abra su unidad flash USB y luego arrastre el archivo ISO de Kali Linux descargado a la ventana de la unidad. - Una vez finalizado el proceso de transferencia, no desconecte el dispositivo de almacenamiento USB de la computadora.

6 Instale Kali Linux. Para instalar Kali Linux en su computadora, siga estos pasos:

6 Instale Kali Linux. Para instalar Kali Linux en su computadora, siga estos pasos: - Reinicia tu computadora con Windows.

- Ingrese al menú de la BIOS.

- Configure su computadora para comenzar desde una memoria USB. Para hacer esto, busque la sección Opciones de arranque, seleccione el nombre de la unidad USB y muévala al principio de la lista.

- Guarde y salga y luego espere a que aparezca la ventana de instalación de Kali Linux (es posible que deba reiniciar su computadora nuevamente).

- Siga las instrucciones para instalar Kali Linux.

7 Compre un adaptador de Wi-Fi que admita el modo de monitoreo. Los adaptadores de Wi-Fi se pueden encontrar en las ferreterías en línea o en las ferreterías. El adaptador de Wi-Fi debe admitir el modo de monitorización (RFMON); de lo contrario, no podrá piratear la red.

7 Compre un adaptador de Wi-Fi que admita el modo de monitoreo. Los adaptadores de Wi-Fi se pueden encontrar en las ferreterías en línea o en las ferreterías. El adaptador de Wi-Fi debe admitir el modo de monitorización (RFMON); de lo contrario, no podrá piratear la red. - Muchas computadoras tienen adaptadores RFMON Wi-Fi incorporados, así que asegúrese de probar los primeros cuatro pasos en la siguiente sección antes de comprar.

- Si está utilizando Kali Linux en una máquina virtual, necesitará un adaptador de Wi-Fi independientemente de la tarjeta de la computadora.

8 Inicie sesión en Kali Linux como root. Ingrese su nombre de usuario y contraseña para iniciar sesión.

8 Inicie sesión en Kali Linux como root. Ingrese su nombre de usuario y contraseña para iniciar sesión. - Durante el procedimiento de piratería, deberá estar en la cuenta de root en todo momento.

9 Conecte su adaptador Wi-Fi a su computadora Kali Linux. Después de un momento, la tarjeta comenzará a descargar e instalar controladores. Cuando se le solicite, siga las instrucciones en pantalla para completar la configuración. Después de completar este paso, puede comenzar a descifrar la red seleccionada.

9 Conecte su adaptador Wi-Fi a su computadora Kali Linux. Después de un momento, la tarjeta comenzará a descargar e instalar controladores. Cuando se le solicite, siga las instrucciones en pantalla para completar la configuración. Después de completar este paso, puede comenzar a descifrar la red seleccionada. - Si ya ha configurado la tarjeta en su computadora, aún tendrá que configurarla para Kali Linux volviéndola a conectar.

- Por regla general, basta con conectar la tarjeta a un ordenador para configurarla.

Parte 2 de 4: Hackear Wi-Fi

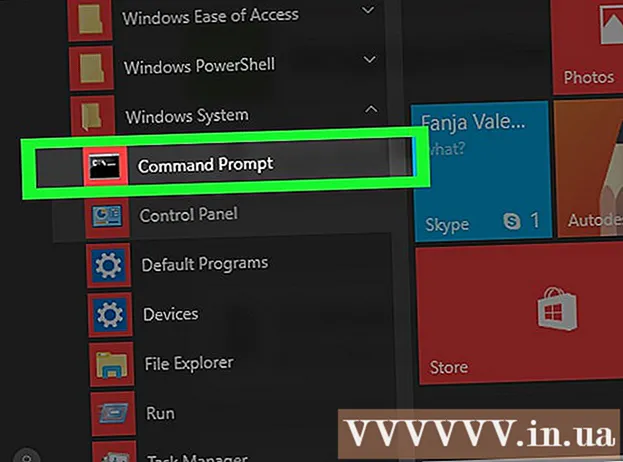

1 Abra Terminal en su máquina Kali Linux. Busque y haga clic en el icono de la aplicación Terminal, que se asemeja a un cuadrado negro con signos blancos "> _".

1 Abra Terminal en su máquina Kali Linux. Busque y haga clic en el icono de la aplicación Terminal, que se asemeja a un cuadrado negro con signos blancos "> _". - O simplemente haz clic Alt+control+Tpara abrir Terminal.

2 Ingrese el comando de instalación de Aircrack-ng. Ingrese el siguiente comando y haga clic en ↵ Entrar:

2 Ingrese el comando de instalación de Aircrack-ng. Ingrese el siguiente comando y haga clic en ↵ Entrar: sudo apt-get install aircrack-ng

3 Introduzca su contraseña cuando se le solicite. Ingrese su contraseña para iniciar sesión en su computadora y haga clic en ↵ Entrar... Esto le dará privilegios de root a cualquier comando ejecutado en la Terminal.

3 Introduzca su contraseña cuando se le solicite. Ingrese su contraseña para iniciar sesión en su computadora y haga clic en ↵ Entrar... Esto le dará privilegios de root a cualquier comando ejecutado en la Terminal. - Si abre otra ventana de terminal (que se discutirá más adelante en el artículo), tendrá que ejecutar comandos con el prefijo sudo y / o vuelva a ingresar la contraseña.

4 Instale Aircrack-ng. Cuando se le solicite, haga clic en Yy luego espere a que el programa termine de instalarse.

4 Instale Aircrack-ng. Cuando se le solicite, haga clic en Yy luego espere a que el programa termine de instalarse.  5 Habilite airmon-ng. Ingrese el siguiente comando y haga clic en ↵ Entrar.

5 Habilite airmon-ng. Ingrese el siguiente comando y haga clic en ↵ Entrar. airmon-ng

6 Busque el nombre del sistema de monitoreo. Lo encontrará en la columna "Interfaz".

6 Busque el nombre del sistema de monitoreo. Lo encontrará en la columna "Interfaz". - Si está pirateando su propia red, debería llamarse "wlan0".

- Si no ve el nombre del sistema de monitoreo, entonces su adaptador Wi-Fi no es compatible con el modo de monitoreo.

7 Comience a monitorear su red. Para hacer esto, ingrese el siguiente comando y presione ↵ Entrar:

7 Comience a monitorear su red. Para hacer esto, ingrese el siguiente comando y presione ↵ Entrar: airmon-ng start wlan0

- Reemplace "wlan0" con el nombre de la red de destino si tiene un nombre diferente.

8 Habilite la interfaz del modo de monitor. Ingrese el siguiente comando:

8 Habilite la interfaz del modo de monitor. Ingrese el siguiente comando: iwconfig

9 Termine todos los procesos que están generando errores. En algunos casos, el adaptador de Wi-Fi puede entrar en conflicto con los servicios en ejecución en la computadora. Finalice estos procesos ingresando el siguiente comando:

9 Termine todos los procesos que están generando errores. En algunos casos, el adaptador de Wi-Fi puede entrar en conflicto con los servicios en ejecución en la computadora. Finalice estos procesos ingresando el siguiente comando: airmon-ng check kill

10 Revise el nombre de la interfaz de monitoreo. Normalmente, se llamará "mon0" o "wlan0mon".

10 Revise el nombre de la interfaz de monitoreo. Normalmente, se llamará "mon0" o "wlan0mon".  11 Indique a la computadora que escuche en todos los enrutadores vecinos. Para obtener una lista de todos los enrutadores en el rango, ingrese el siguiente comando:

11 Indique a la computadora que escuche en todos los enrutadores vecinos. Para obtener una lista de todos los enrutadores en el rango, ingrese el siguiente comando: airodump-ng mon0

- Reemplace “mon0” con el nombre de la interfaz de monitoreo del paso anterior.

12 Encuentra el enrutador que quieres piratear. Verá un nombre al final de cada línea de texto. Busque el nombre que pertenece a la red que desea piratear.

12 Encuentra el enrutador que quieres piratear. Verá un nombre al final de cada línea de texto. Busque el nombre que pertenece a la red que desea piratear.  13 Asegúrese de que el enrutador esté usando seguridad WPA o WPA2. Si ve "WPA" o "WPA2" directamente a la izquierda del nombre de la red, siga leyendo. De lo contrario, no funcionará piratear la red.

13 Asegúrese de que el enrutador esté usando seguridad WPA o WPA2. Si ve "WPA" o "WPA2" directamente a la izquierda del nombre de la red, siga leyendo. De lo contrario, no funcionará piratear la red.  14 Anote la dirección MAC y el número de canal del enrutador. Estos datos están a la izquierda del nombre de la red:

14 Anote la dirección MAC y el número de canal del enrutador. Estos datos están a la izquierda del nombre de la red: - La dirección MAC es la cadena de números en el extremo izquierdo de la fila del enrutador.

- Canal es el número (por ejemplo, 0, 1, 2, etc.) a la izquierda de la etiqueta WPA o WPA2.

15 Supervise la red seleccionada para obtener un protocolo de enlace. Un apretón de manos ocurre cuando un dispositivo se conecta a una red (por ejemplo, cuando una computadora se conecta a un enrutador). Ingrese el siguiente código, asegurándose de que los componentes de comando requeridos se reemplacen con los datos de su red:

15 Supervise la red seleccionada para obtener un protocolo de enlace. Un apretón de manos ocurre cuando un dispositivo se conecta a una red (por ejemplo, cuando una computadora se conecta a un enrutador). Ingrese el siguiente código, asegurándose de que los componentes de comando requeridos se reemplacen con los datos de su red: airodump-ng -c canal --bssid MAC -w / root / Desktop / mon0

- Reemplace "canal" con el número de canal que encontró en el paso anterior.

- Reemplace "MAC" con la dirección MAC que encontró en el paso anterior.

- Recuerde reemplazar "mon0" con el nombre de su interfaz.

- Dirección de ejemplo:

airodump-ng -c 3 --bssid 1C: 1C: 1E: C1: AB: C1 -w / root / Desktop / wlan0mon

16 Espere a que aparezca el apretón de manos. Tan pronto como vea una línea etiquetada como "Apretón de manos WPA:" seguida de una dirección MAC en la esquina superior derecha de la pantalla, puede continuar con el truco.

16 Espere a que aparezca el apretón de manos. Tan pronto como vea una línea etiquetada como "Apretón de manos WPA:" seguida de una dirección MAC en la esquina superior derecha de la pantalla, puede continuar con el truco. - Si no quiere esperar, puede forzar el apretón de manos mediante un ataque deauth.

17 Salga de airodump-ng y abra su escritorio. Haga clic en control+Cpara salir y luego ubique el archivo ".cap" en el escritorio de su computadora.

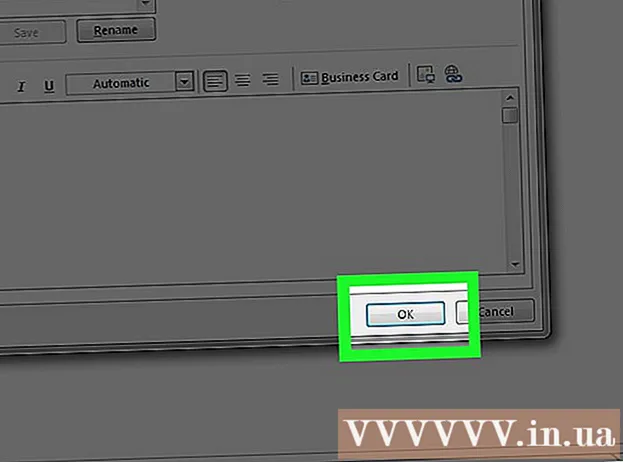

17 Salga de airodump-ng y abra su escritorio. Haga clic en control+Cpara salir y luego ubique el archivo ".cap" en el escritorio de su computadora.  18 Cambiar el nombre del archivo ".Gorra". Aunque no es obligatorio, facilitará el trabajo posterior. Ingrese el siguiente comando para cambiar el nombre, reemplazando "nombre" con cualquier nombre de archivo:

18 Cambiar el nombre del archivo ".Gorra". Aunque no es obligatorio, facilitará el trabajo posterior. Ingrese el siguiente comando para cambiar el nombre, reemplazando "nombre" con cualquier nombre de archivo: mv ./-01.cap name.cap

- Si el archivo ".cap" no se llama "-01.cap", reemplace "-01.cap" con el nombre que tiene el archivo ".cap".

19 Convierte el archivo Formato ".Cap" a ".hccapx". Esto se puede hacer usando el convertidor Kali Linux. Ingrese el siguiente comando, asegurándose de reemplazar "nombre" con el nombre de su archivo:

19 Convierte el archivo Formato ".Cap" a ".hccapx". Esto se puede hacer usando el convertidor Kali Linux. Ingrese el siguiente comando, asegurándose de reemplazar "nombre" con el nombre de su archivo: cap2hccapx.bin nombre.cap nombre.hccapx

- Alternativamente, puede ir a https://hashcat.net/cap2hccapx/ y cargar el archivo .cap en el convertidor haciendo clic en Examinar y seleccionando su archivo.Después de descargar el archivo, haga clic en "Convertir" para convertirlo y luego descárguelo a su escritorio nuevamente antes de continuar.

20 Instale naive-hashcat. Este es el servicio que utilizará para descifrar su contraseña. Ingrese los siguientes comandos en orden:

20 Instale naive-hashcat. Este es el servicio que utilizará para descifrar su contraseña. Ingrese los siguientes comandos en orden: sudo git clone https://github.com/brannondorsey/naive-hashcat cd naive-hashcat curl -L -o dicts / rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/ rockyou.txt

- Si su computadora no tiene una GPU, tendrá que usar aircrack-ng ..

21 Ejecute naive-hashcat. Cuando se complete la instalación, ingrese el siguiente comando (asegúrese de reemplazar todas las referencias a "nombre" con el nombre de su archivo ".cap"):

21 Ejecute naive-hashcat. Cuando se complete la instalación, ingrese el siguiente comando (asegúrese de reemplazar todas las referencias a "nombre" con el nombre de su archivo ".cap"): HASH_FILE = nombre.hccapx POT_FILE = nombre.pot HASH_TYPE = 2500 ./naive-hashcat.sh

22 Espere hasta que se descifre la contraseña de la red. Una vez que haya descifrado la contraseña, su cadena se agregará al archivo "name.pot" ubicado en el directorio "naive-hashcat". La palabra o frase después de los últimos dos puntos de esta línea será la contraseña.

22 Espere hasta que se descifre la contraseña de la red. Una vez que haya descifrado la contraseña, su cadena se agregará al archivo "name.pot" ubicado en el directorio "naive-hashcat". La palabra o frase después de los últimos dos puntos de esta línea será la contraseña. - Descifrar una contraseña puede llevar desde varias horas hasta varios meses.

Parte 3 de 4: Use Aircrack-Ng en computadoras sin GPU

1 Descargue el archivo del diccionario. El archivo de diccionario más utilizado es "Rock You". Descárgalo ingresando el siguiente comando:

1 Descargue el archivo del diccionario. El archivo de diccionario más utilizado es "Rock You". Descárgalo ingresando el siguiente comando: curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

- Tenga en cuenta que aircrack-ng no podrá descifrar una contraseña WPA o WPA2 si la contraseña no está en la lista de palabras.

2 Dile a aircrack-ng que empiece a descifrar la contraseña. Ingrese el siguiente comando, asegurándose de incluir la información de red requerida:

2 Dile a aircrack-ng que empiece a descifrar la contraseña. Ingrese el siguiente comando, asegurándose de incluir la información de red requerida: aircrack-ng -a2 -b MAC -w rockyou.txt nombre.cap

- Si en lugar de la red WPA2 está descifrando la red WPA, reemplace "-a2" con -a.

- Reemplace "MAC" con la dirección MAC que encontró en la sección anterior.

- Reemplaza "nombre" con el nombre del archivo ".cap".

3 Espere a que el terminal muestre los resultados. Si ve el título "¡CLAVE ENCONTRADA!" (Clave encontrada), entonces aircrack-ng encontró la contraseña. La contraseña se mostrará entre paréntesis a la derecha del encabezado “¡CLAVE ENCONTRADA!”.

3 Espere a que el terminal muestre los resultados. Si ve el título "¡CLAVE ENCONTRADA!" (Clave encontrada), entonces aircrack-ng encontró la contraseña. La contraseña se mostrará entre paréntesis a la derecha del encabezado “¡CLAVE ENCONTRADA!”.

Parte 4 de 4: Usa ataques de Deauth para forzar un apretón de manos

- 1 Descubra lo que hace el ataque deauth. Los ataques de eliminación de autenticación envían paquetes de eliminación de autenticación maliciosos al enrutador que pirateó, lo que hace que Internet se desconecte y solicite al usuario que inicie sesión nuevamente. Una vez que el usuario haya iniciado sesión, interceptará el apretón de manos.

2 Rastrea tu red. Ingrese el siguiente comando, especificando dónde necesita información sobre su red:

2 Rastrea tu red. Ingrese el siguiente comando, especificando dónde necesita información sobre su red: airodump-ng -c canal --bssid MAC

- Por ejemplo:

airodump-ng -c 1 --bssid 9C: 5C: 8E: C9: AB: C0

- Por ejemplo:

3 Espere a que alguien se conecte a la red. Una vez que vea dos direcciones MAC una al lado de la otra (y junto a ellas hay una cadena de texto con el nombre del fabricante), puede continuar.

3 Espere a que alguien se conecte a la red. Una vez que vea dos direcciones MAC una al lado de la otra (y junto a ellas hay una cadena de texto con el nombre del fabricante), puede continuar. - Esto indica que el cliente (por ejemplo, una computadora) ahora está conectado a la red.

4 Abra una nueva ventana de Terminal. Para hacer esto, simplemente presione Alt+control+T... Asegúrese de que airodump-ng aún se esté ejecutando en la ventana de Terminal en segundo plano.

4 Abra una nueva ventana de Terminal. Para hacer esto, simplemente presione Alt+control+T... Asegúrese de que airodump-ng aún se esté ejecutando en la ventana de Terminal en segundo plano.  5 Envíe los paquetes de autenticación. Ingrese el siguiente comando, sustituyendo la información de su red:

5 Envíe los paquetes de autenticación. Ingrese el siguiente comando, sustituyendo la información de su red: aireplay-ng -0 2 -a MAC1 -c MAC2 mon0

- El número "2" es responsable del número de paquetes enviados. Puede aumentar o disminuir este número, pero tenga en cuenta que enviar más de dos paquetes puede introducir una violación de seguridad notable.

- Reemplace "MAC1" con la dirección MAC más a la izquierda en la parte inferior de la ventana de fondo de la Terminal.

- Reemplace "MAC2" con la dirección MAC más a la derecha en la parte inferior de la ventana de fondo de la Terminal.

- Recuerde reemplazar "mon0" con el nombre de la interfaz que encontró cuando la computadora buscó enrutadores.

- Un comando de ejemplo se ve así:

aireplay-ng -0 3 -a 9C: 5C: 8E: C9: AB: C0 -c 64: BC: 0C: 48: 97: F7 mon0

6 Abra la ventana de Terminal original nuevamente. Regrese a la ventana de Terminal en segundo plano cuando haya terminado de enviar paquetes de autenticación.

6 Abra la ventana de Terminal original nuevamente. Regrese a la ventana de Terminal en segundo plano cuando haya terminado de enviar paquetes de autenticación.  7 Encuentra un apretón de manos. Cuando vea la etiqueta WPA handshake: y la dirección junto a ella, puede comenzar a piratear la red.

7 Encuentra un apretón de manos. Cuando vea la etiqueta WPA handshake: y la dirección junto a ella, puede comenzar a piratear la red.

Consejos

- Usar este método para verificar su propia red Wi-Fi en busca de vulnerabilidades antes de iniciar el servidor es una buena manera de preparar su sistema para tales ataques.

Advertencias

- En la mayoría de los países, es ilegal piratear la red Wi-Fi de alguien sin permiso. Realice los pasos anteriores solo en una red que sea de su propiedad o para la que tenga consentimiento para probar.

- El envío de más de dos paquetes de autenticación puede bloquear la computadora de destino y generar sospechas.