Contenido

Hay dos tipos de piratas informáticos (los que obtienen acceso no autorizado a los sistemas de información): los que les gusta descomponer las cosas para hacer un mundo mejor y los que les gusta causar problemas y dañar a los demás. Estos últimos son los que debe buscar (el primer tipo solo necesita un aspecto abierto y abierto). Si le preocupa que se haya accedido a su computadora o dispositivo electrónico sin su permiso, no tome esta preocupación intuitiva a la ligera y actúe con rapidez. Los piratas informáticos pueden irrumpir en el dispositivo de formas inesperadas, pero también entienden que, al mirar la pantalla, pueden darse cuenta por completo. A continuación, se muestran algunos signos posibles de que es posible que se esté accediendo ilegalmente a su sistema de información y algunas sugerencias de acción rápida en este caso.

Pasos

Parte 1 de 2: Identificación de señales de acceso no autorizado sospechoso

Vea si sucede algo inusual en la computadora. Eres una persona que conoce la computadora y su funcionamiento mejor que nadie.Si funcionó bien antes pero de repente comienza a comportarse de manera extraña, podría ser una señal de tiempo o algún mal funcionamiento. Sin embargo, los siguientes problemas también pueden ser una señal de acceso no autorizado:- Algunos programas y archivos normalmente no se abren ni funcionan.

- Un archivo que nunca eliminó parece haber desaparecido, colocado en la papelera de reciclaje o eliminado.

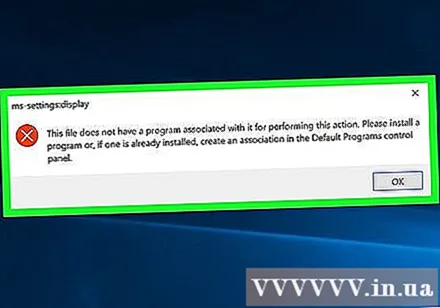

- No puede acceder a programas con su contraseña habitual. Observa que se ha cambiado la contraseña de la computadora.

- En su computadora aparecen uno o más programas que no ha instalado.

- Las computadoras a menudo acceden manualmente a la red cuando no la estás usando.

- El contenido del archivo se cambia y no es usted quien debe realizar esos cambios.

- Es probable que la impresora se comporte de forma extraña. Puede que no se imprima sin importar lo que haga o imprimirá páginas que no están en su trabajo de impresión.

Ir en línea. Aquí, también puede buscar señales sospechosas de acceso no autorizado:- Uno o más sitios niegan su acceso debido a una contraseña incorrecta. Intente visitar muchos de los sitios a los que suele ir: si se sigue negando el acceso con contraseña, puede deberse a que obtuvo un acceso no autorizado. ¿Es posible que haya respondido a un correo electrónico de phishing (correo electrónico falso que le pide que cambie su contraseña / detalles de seguridad)?

- Se redirige la búsqueda en el internent.

- Puede aparecer la pantalla adicional del navegador. Se pueden encender y apagar sin que usted haga nada. Pueden ser más oscuros o del mismo color, pero los verá de cualquier manera.

- Si compra un nombre de dominio, es posible que no pueda obtenerlo aunque lo pague.

Encuentre otro malware común, sobrescriba, ... acceso no autorizado. Aquí hay algunos otros síntomas que pueden aparecer por un acceso no autorizado:- Mensaje de virus falso. Independientemente de si su dispositivo tiene o no software de detección de virus: si no, estos mensajes le alertarán automáticamente; Si es así, y suponiendo que sepa cómo son los mensajes de su programa, tenga cuidado con los mensajes falsos también. No haga clic en ellos: es una estafa, están tratando de que usted revele la información de su tarjeta de crédito en pánico, tratando de eliminar virus de su computadora. Tenga en cuenta que el hacker ahora tiene el control de su computadora (consulte Qué hacer a continuación).

- Aparece una barra de herramientas adicional en su navegador. Pueden llevar el mensaje de "ayuda". Sin embargo, solo debería haber una barra de herramientas y sería sospechoso si hubiera más de una en el navegador.

- Aparecen ventanas aleatorias y frecuentes en su computadora. Deberá eliminar el programa que lo provocó.

- El software antivirus y antimalware no funciona y no parece estar conectado. Es posible que su Administrador de tareas o el Editor del registro tampoco funcionen.

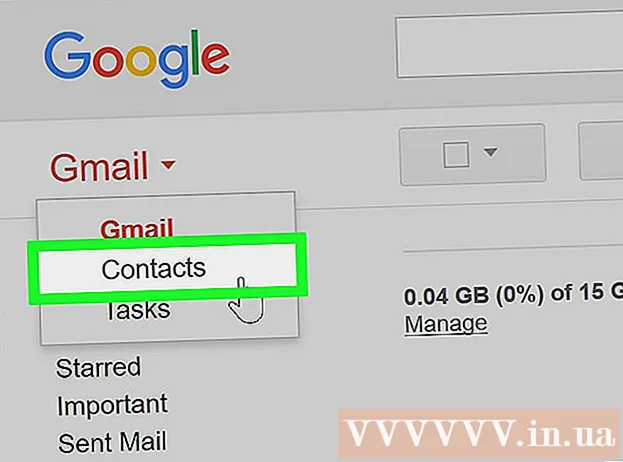

- Los contactos recibieron correos electrónicos falsos de usted.

- El dinero de su cuenta bancaria se pierde o recibe una factura por transacciones en línea que nunca hizo.

Si simplemente no tienes control sobre ninguna actividad, prioriza la posibilidad de que seas víctima de acceso no autorizado. Específicamente, si el puntero del mouse da vueltas en la pantalla y realiza las acciones que producen resultados reales, es probable que alguien en el otro extremo lo esté controlando. Si alguna vez ha tenido que obtener ayuda remota para solucionar un problema en su computadora, sabrá cómo es cuando se hace con buenas intenciones. Si este control se realiza sin su consentimiento, entonces está siendo pirateado.- Revise su información personal. Google usted mismo. ¿Google devuelve información personal que usted no divulga personalmente? Lo más probable es que no aparezcan de inmediato, pero estar alerta a este riesgo puede ser muy importante en caso de que se divulgue información personal.

Parte 2 de 2: Qué hacer

Desconectarse de la red inmediatamente. Lo mejor que puede hacer durante una investigación adicional es desconectar y deshabilitar su conectividad en línea. Si el pirata informático todavía está en la computadora, al hacerlo, podrá eliminar la fuente de la conexión.- Desenchufe el enrutador del enchufe para estar absolutamente seguro de que no quedan conexiones.

- Imprima esta página en papel o imprima un PDF antes de desconectarse de la alimentación para que pueda continuar siguiendo estas instrucciones sin conectarse a Internet. O léalo en otro dispositivo no aprobado.

Inicie la computadora en modo seguro. Mantenga la desconexión completa y use el modo seguro de la computadora para volver a abrirla (consulte el manual de su computadora si no está seguro de qué hacer).

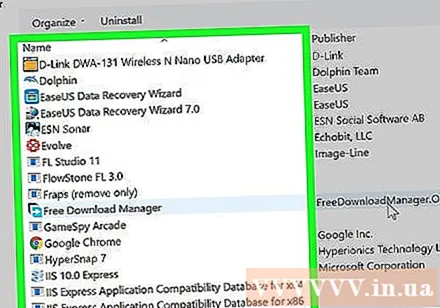

Compruebe si hay "programas nuevos" (como un programa antivirus, anti-spyware ...) O si el programa y el archivo no se están ejecutando o no están abiertos. Si encuentra algo, haga todo lo posible por eliminarlo. Si no sabe cómo hacer esto, obtenga ayuda de alguien que sepa sobre computadoras o llame a un servicio de reparación de computadoras para que lo haga por usted.

Escanee su computadora con un software de detección de virus / spyware en el que confíe (como Avast Home Edition, AVG Free edition, Avira AntiVirus, etc.). Nuevamente, pida ayuda a alguien con conocimientos si no está seguro de qué hacer.

Si no puede encontrar nada, haga una copia de seguridad de los archivos importantes. A continuación, para la restauración completa del sistema y la actualización de la computadora.

Comuníquese con su banco y cualquier cuenta de compra que tenga para advertirles de un problema sospechoso. Pídales consejo sobre qué hacer a continuación para proteger sus finanzas.

Advierta a sus amigos que pueden recibir correos electrónicos potencialmente peligrosos de usted. Dígales que eliminen los correos electrónicos y que no sigan ningún enlace si los abre por error. anuncio

Consejo

- Apague la red cuando salga.

- El mejor método es la prevención de antemano.

- Para conservar el sistema operativo que tenía antes de tener acceso no autorizado, use un software de respaldo.

- Haga una copia de seguridad de los archivos importantes (como fotos familiares, documentos) en una unidad USB cifrada y guárdelo en la caja fuerte. O puede almacenarlos en OneDrive o Dropbox.

- Siempre cree un archivo de respaldo.

- Puede desactivar completamente la configuración de ubicación. Junto con una sólida red privada virtual (como S F-Secure Freedome), hacerlo eliminará casi por completo la posibilidad de que un visitante no invitado señale su ubicación. Además, no ingrese su ubicación en Facebook (por ejemplo, "casa").

Advertencia

- Peor aún, los piratas informáticos pueden convertir su computadora en "muertos vivientes", usarla para atacar otras computadoras / redes y cometer actos ilegales.

- Si los programas y archivos no se están ejecutando o no se abren, una foto electrónica o un espectáculo de luces en la pantalla, la computadora debe instalarse con un nuevo sistema operativo o en caso de que el hacker no haya roto los archivos de respaldo. Tendrá que restaurar la configuración anterior de su computadora.

- Si Déjelo en paz, sin verificarlo, su computadora puede volverse completamente inútil y lo más probable es que tenga que reinstalar el sistema operativo o comprar uno nuevo.