Autor:

Eric Farmer

Fecha De Creación:

9 Marcha 2021

Fecha De Actualización:

1 Mes De Julio 2024

Contenido

- Pasos

- Método 1 de 3: espionaje informático

- Método 2 de 3: Espionaje corporativo

- Método 3 de 3: el espionaje en tu vida personal

- Consejos

Los espías no solo existen en las películas de James Bond. El espionaje informático y corporativo son dos métodos comunes de espiar a las personas y robar datos en el mundo moderno. También existe siempre el peligro de ser acechado y espiado, sobre todo gracias a la tecnología de que dispone el espía decidido y decidido. Si tiene motivos para creer que usted o su empresa están siendo rastreados, existen varias formas de identificar a los espías. Esté completamente armado para evitar ser presa de intrusos.

Pasos

Método 1 de 3: espionaje informático

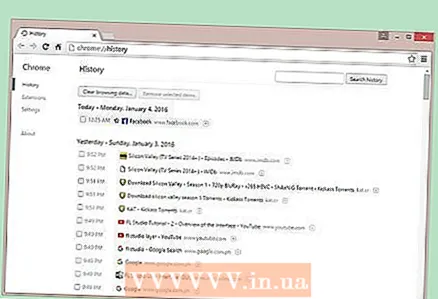

1 Verifique el historial de su navegador. Si la lista contiene sitios sospechosos o páginas que no ha visitado, existe la posibilidad de que otras personas estén utilizando su computadora. Además, si se ha borrado el historial de búsqueda y usted no lo ha hecho, es posible que otra persona esté involucrada. En este caso, se le supervisa a través del acceso directo a su PC.

1 Verifique el historial de su navegador. Si la lista contiene sitios sospechosos o páginas que no ha visitado, existe la posibilidad de que otras personas estén utilizando su computadora. Además, si se ha borrado el historial de búsqueda y usted no lo ha hecho, es posible que otra persona esté involucrada. En este caso, se le supervisa a través del acceso directo a su PC. - Recuerde apagar su computadora después de usarla o establecer una contraseña segura que incluya letras, números y símbolos para proteger su dispositivo de usuarios no autorizados.

2 Verifique su computadora en busca de software de terceros. Dichos programas funcionan en redes de computadoras virtuales y le permiten acceder de forma remota a su computadora mientras está encendida. Mucha gente usa programas como LogMeIn o GoToMyPC para trabajar de forma remota. Si tiene instalado un programa de este tipo y un extraño descubre su información de inicio de sesión, podrá acceder a su PC desde una ubicación remota.

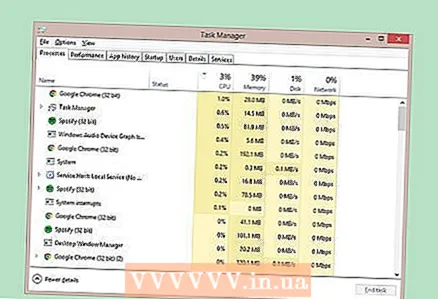

2 Verifique su computadora en busca de software de terceros. Dichos programas funcionan en redes de computadoras virtuales y le permiten acceder de forma remota a su computadora mientras está encendida. Mucha gente usa programas como LogMeIn o GoToMyPC para trabajar de forma remota. Si tiene instalado un programa de este tipo y un extraño descubre su información de inicio de sesión, podrá acceder a su PC desde una ubicación remota.  3 Controle la velocidad de su computadora y otros dispositivos. Si la velocidad comienza a disminuir, es posible que te vigilen a través de Internet una situación similar.El software de rastreo usa mucha memoria y ralentiza su computadora. Vea las aplicaciones que se ejecutan en su PC para los programas desconocidos.

3 Controle la velocidad de su computadora y otros dispositivos. Si la velocidad comienza a disminuir, es posible que te vigilen a través de Internet una situación similar.El software de rastreo usa mucha memoria y ralentiza su computadora. Vea las aplicaciones que se ejecutan en su PC para los programas desconocidos. - Los programas antivirus comerciales populares como Symantec, McAfee y Norton pueden detectar software malicioso.

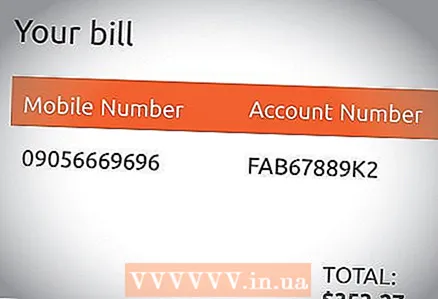

4 Consultar facturas. Si un tercero tiene acceso a sus dispositivos, también puede tener acceso a su información personal, que puede usarse para robar su identidad. Además, el software espía del teléfono utiliza el sistema de navegación GPS para enviar datos de seguimiento, lo que puede aumentar las facturas del móvil.

4 Consultar facturas. Si un tercero tiene acceso a sus dispositivos, también puede tener acceso a su información personal, que puede usarse para robar su identidad. Además, el software espía del teléfono utiliza el sistema de navegación GPS para enviar datos de seguimiento, lo que puede aumentar las facturas del móvil.  5 Descargas de sitios no confiables. Cuando descargue datos de páginas en Internet, utilice siempre el sistema de seguridad de su computadora para verificar la confiabilidad del sitio. Al descargar archivos de sitios marcados como no seguros, existe el riesgo de proporcionar acceso a su computadora a terceros.

5 Descargas de sitios no confiables. Cuando descargue datos de páginas en Internet, utilice siempre el sistema de seguridad de su computadora para verificar la confiabilidad del sitio. Al descargar archivos de sitios marcados como no seguros, existe el riesgo de proporcionar acceso a su computadora a terceros.

Método 2 de 3: Espionaje corporativo

1 Información importante de la empresa y acceso a datos. Piense en qué tipo de información podría interesar a sus competidores. Esto podría ser una investigación importante, una estrategia corporativa o incluso resúmenes contables. Si personas no autorizadas obtienen acceso a dicha información, entonces la situación puede incluir todos los signos de espionaje corporativo.

1 Información importante de la empresa y acceso a datos. Piense en qué tipo de información podría interesar a sus competidores. Esto podría ser una investigación importante, una estrategia corporativa o incluso resúmenes contables. Si personas no autorizadas obtienen acceso a dicha información, entonces la situación puede incluir todos los signos de espionaje corporativo.  2 Actividades legales e ilegales. La mayoría de las veces, el espionaje corporativo implica la búsqueda y el análisis de información disponible públicamente. Dichos datos pueden incluir una lista de empleados, planes para futuros eventos o ventas, cambios recientes en la estructura de la empresa. Una persona que obtiene información a través de métodos legales puede representar una amenaza para la empresa y aún así no cometer actividad delictiva. Solo el fraude, el robo y la penetración, el hurto y otras actividades ilegales son motivo de acusaciones de espionaje corporativo y procedimientos legales posteriores.

2 Actividades legales e ilegales. La mayoría de las veces, el espionaje corporativo implica la búsqueda y el análisis de información disponible públicamente. Dichos datos pueden incluir una lista de empleados, planes para futuros eventos o ventas, cambios recientes en la estructura de la empresa. Una persona que obtiene información a través de métodos legales puede representar una amenaza para la empresa y aún así no cometer actividad delictiva. Solo el fraude, el robo y la penetración, el hurto y otras actividades ilegales son motivo de acusaciones de espionaje corporativo y procedimientos legales posteriores. - Algunos empleados pueden publicar inadvertidamente información en sus páginas personales en las redes sociales, reportando la situación en la oficina, contratando o despidiendo. Dicha información puede resultar de gran utilidad para los espías corporativos, y los datos se obtendrán de forma totalmente legal.

3 Fíjate en los rostros desconocidos. ¿Hay personas en el edificio u oficina que no reconoces? En muchas empresas, es imposible recordar los rostros de todos los empleados, por lo que los extraños pueden colarse en el edificio por la puerta trasera o entrar con el resto de la organización.

3 Fíjate en los rostros desconocidos. ¿Hay personas en el edificio u oficina que no reconoces? En muchas empresas, es imposible recordar los rostros de todos los empleados, por lo que los extraños pueden colarse en el edificio por la puerta trasera o entrar con el resto de la organización. - Esto solo lo ayudará a notar a la persona que no debería estar en la habitación. Su empresa debe tener un proceso de notificación claro para las infracciones de seguridad. Informe la situación de acuerdo con la normativa vigente.

4 Preste atención a las actividades inusuales. Observe las acciones de sus empleados para detectar comportamientos inusuales. Si alguien empieza a ver más archivos de lo habitual, o lo hace desde otro lugar (por ejemplo, desde su casa), entonces es posible que esté recopilando datos para terceros.

4 Preste atención a las actividades inusuales. Observe las acciones de sus empleados para detectar comportamientos inusuales. Si alguien empieza a ver más archivos de lo habitual, o lo hace desde otro lugar (por ejemplo, desde su casa), entonces es posible que esté recopilando datos para terceros. - Examinar el contenido de los botes de basura es una forma sencilla de recopilar información sobre una empresa. Si nota que una persona está hurgando en los botes de basura de su empresa (y este no es un empleado que intenta encontrar un documento desechado accidentalmente), entonces puede resultar ser un espía corporativo.

5 Métodos de ingeniería social. A menudo, los espías corporativos simplemente hablan con las personas y les hacen preguntas interesantes. Pueden llamar y hacerse pasar por empleados que hayan olvidado su nombre de usuario o contraseña. Trate de notar preguntas extrañas o intentos de intimidar a la persona para obtener la información que necesita.

5 Métodos de ingeniería social. A menudo, los espías corporativos simplemente hablan con las personas y les hacen preguntas interesantes. Pueden llamar y hacerse pasar por empleados que hayan olvidado su nombre de usuario o contraseña. Trate de notar preguntas extrañas o intentos de intimidar a la persona para obtener la información que necesita. - Además, se pueden utilizar los llamados esquemas de "phishing", cuando un extraño se presenta como un empleado del departamento de información u otro empleado importante de la empresa y trata de averiguar contraseñas o diversos datos.

- Capacite a los empleados para que presten atención a ciertas preguntas importantes o ciertas señales sociales que podrían estar ocultando intentos de espionaje. Establecer un orden claro de comunicación de información clasificada. Si no se sigue la orden, esto es una señal directa de peligro.

Método 3 de 3: el espionaje en tu vida personal

1 Observe su entorno. No camine por la calle con auriculares o mirando su teléfono. Esto hace que sea más fácil perseguirte porque no sigues lo que sucede a tu alrededor.

1 Observe su entorno. No camine por la calle con auriculares o mirando su teléfono. Esto hace que sea más fácil perseguirte porque no sigues lo que sucede a tu alrededor.  2 Cuidado con otros coches. Preste atención a los autos que no llaman la atención. Como regla general, los espías no eligen vehículos llamativos. Además, comience a notar autos familiares que pertenecen a personas que conoce, porque ellos también pueden tener razones para seguirlo.

2 Cuidado con otros coches. Preste atención a los autos que no llaman la atención. Como regla general, los espías no eligen vehículos llamativos. Además, comience a notar autos familiares que pertenecen a personas que conoce, porque ellos también pueden tener razones para seguirlo. - Mientras conduce, intente reducir un poco la velocidad y ver si el conductor del automóvil que lo sigue hace lo mismo. En la carretera, intente cambiar de carril y vea lo que hace el otro conductor.

- Es poco probable que un espía lo siga en un automóvil brillante y caro. Suelen utilizar máquinas discretas que se disuelven en el flujo y no llaman la atención. Si parece que lo están siguiendo, busque señales distintivas, como placas de matrícula, en su automóvil.

3 Detecta cámaras ocultas. Hay muchas cámaras pequeñas que pueden pasarse por alto fácilmente. Pueden instalarse en lugares ocultos o incrustarse en otro objeto para registrar discretamente sus acciones. Estas cámaras son de tamaño diminuto, así que trate de notar cosas pequeñas que pueden parecer fuera de lugar, así como cables extraños que a primera vista no conducen a ninguna parte.

3 Detecta cámaras ocultas. Hay muchas cámaras pequeñas que pueden pasarse por alto fácilmente. Pueden instalarse en lugares ocultos o incrustarse en otro objeto para registrar discretamente sus acciones. Estas cámaras son de tamaño diminuto, así que trate de notar cosas pequeñas que pueden parecer fuera de lugar, así como cables extraños que a primera vista no conducen a ninguna parte. - Utilice su teléfono inteligente para detectar cámaras. Apague las luces de la habitación y encienda la cámara de su teléfono inteligente. Inspeccione la habitación a través de la lente. Las cámaras de visión nocturna envían señales de color rojo brillante (gracias a las cuales pueden ver en la oscuridad), que serán visibles en la pantalla del teléfono inteligente. Esto te ayudará a encontrar cámaras ocultas.

- Hoy se pueden comprar varios dispositivos para encontrar cámaras ocultas. Un pequeño aparato produce una señal de luz roja de alta frecuencia, con la que debe explorar la habitación. Dicha luz se reflejará en lentes, chips o fuentes de luz infrarroja.

4 Encuentra dispositivos de escucha. Si su teléfono emite sonidos extraños incluso después de finalizar una llamada, es posible que lo escuchen. Los dispositivos de escucha también pueden interferir con dispositivos electrónicos como televisores y radios.

4 Encuentra dispositivos de escucha. Si su teléfono emite sonidos extraños incluso después de finalizar una llamada, es posible que lo escuchen. Los dispositivos de escucha también pueden interferir con dispositivos electrónicos como televisores y radios.  5 Tenga en cuenta las redes Wi-Fi inusuales. Los dispositivos ocultos como cámaras o dispositivos de grabación pueden usar redes Wi-Fi para transferir datos. Si su teléfono o computadora portátil capta una señal fuerte en su hogar que no pertenece a su red, entonces es posible que esta red esté siendo utilizada por personas externas.

5 Tenga en cuenta las redes Wi-Fi inusuales. Los dispositivos ocultos como cámaras o dispositivos de grabación pueden usar redes Wi-Fi para transferir datos. Si su teléfono o computadora portátil capta una señal fuerte en su hogar que no pertenece a su red, entonces es posible que esta red esté siendo utilizada por personas externas.

Consejos

- Muchas empresas monitorean las computadoras de sus empleados y la actividad de la red, así que no se sorprenda si lo monitorean durante el horario comercial.

- Lea libros y artículos sobre cómo convertirse en espía. Pueden contener pistas que le permitirán detectar al espía en la vida real.

- Si está siendo acosado o enviado cartas con amenazas y chantaje, debe comunicarse urgentemente con las agencias de aplicación de la ley. Las acciones del agresor pueden no estar relacionadas con el espionaje de ninguna manera, pero la seguridad es lo primero.