Autor:

Laura McKinney

Fecha De Creación:

7 Abril 2021

Fecha De Actualización:

1 Mes De Julio 2024

Contenido

Tal vez eres famoso por tu talento en computadoras o quieres que la gente piense en ti de esa manera. Infiltrarse (o piratear) una computadora requiere una comprensión del sistema informático, la seguridad de la red y el código, por lo que si todos ven lo que haces y pensamiento piratear, se verán abrumados rápidamente. No tiene que hacer nada ilegal para demostrar que está pirateando; solo necesita usar los comandos básicos del terminal o crear el archivo .bat para iniciar el navegador Matrix-esque con una serie de caracteres para impresionar a sus espectadores.

Pasos

Método 1 de 3: uso del símbolo del sistema

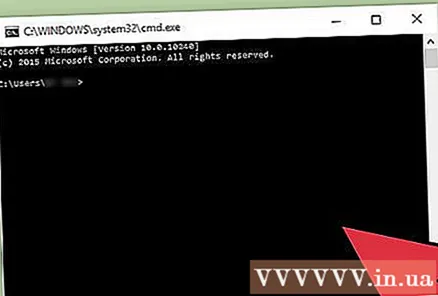

Abra la función "Ejecutar" en la computadora. Puede hacer clic en el menú Inicio y buscar la función "Ejecutar", o hacer una búsqueda regular en su computadora con la palabra clave "Ejecutar" y abrir de esta manera.

- Los usuarios de Windows pueden usar la siguiente combinación de teclas para abrir rápidamente la función Ejecutar: ⊞ Gana+R

Abra una ventana del símbolo del sistema. Escribe "Cmd" en la barra de búsqueda de la ventana Ejecutar. Aparecerá el símbolo del sistema (o línea de comandos), este programa es una forma para que los usuarios interactúen con la computadora a través del método de entrada de texto.- Usuarios de Apple puede abrir la línea de comandos de la terminal, la versión Mac del símbolo del sistema, usando Spotlight o realizar una búsqueda de escritorio normal con la palabra clave "terminal".

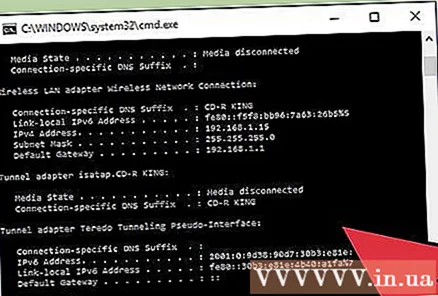

Utilice el símbolo del sistema o la terminal para fingir piratería. Hay muchos comandos que puede usar en el símbolo del sistema de Windows y en la terminal de Apple para ejecutar tareas o consultar información. Los siguientes comandos se ven bastante impresionantes, son inofensivos para el software y son completamente legítimos.- Usuarios de Windows puede intentar ingresar los siguientes comandos, no olvide presionar ↵ Entrar siga rápidamente cada comando en sucesión para que el proceso parezca más complicado:

- color a

- Este comando cambiará el texto de la ventana de comandos a verde con un fondo negro. Puede reemplazar la parte después de "color" con números 0-9 o letras A - F para cambiar el color de la fuente Símbolo del sistema.

- dir

- ipconfig

- árbol

- ping google.com

- El comando Ping comprobará si un dispositivo puede comunicarse con otro dispositivo a través de la red (es simple, pero no todos lo saben). Puede utilizar cualquier sitio web, simplemente reemplace Google en el ejemplo anterior.

- color a

- Con computadoras ApplePuede utilizar los siguientes comandos seguros para llenar la pantalla con una serie de personajes como un truco profesional. Ingrese los siguientes comandos en la ventana de Terminal para lograr el efecto deseado:

- parte superior

- ps -fea

- ls -ltra

- Usuarios de Windows puede intentar ingresar los siguientes comandos, no olvide presionar ↵ Entrar siga rápidamente cada comando en sucesión para que el proceso parezca más complicado:

Cambiar entre comandos y ventanas. Puede abrir varias ventanas de símbolo del sistema o de terminal, usar diferentes comandos para que parezca que está realizando muchos procesos increíblemente complejos y no relacionados al mismo tiempo. anuncio

Método 2 de 3: crear archivo .bat en Windows

Abra el Bloc de notas. Para crear un archivo .bat, debe componer texto sin formato con el editor y guardarlo para que la computadora lo lea como un comando ejecutable. Se puede usar el Bloc de notas o cualquier otro editor de texto básico para escribir un archivo .bat.

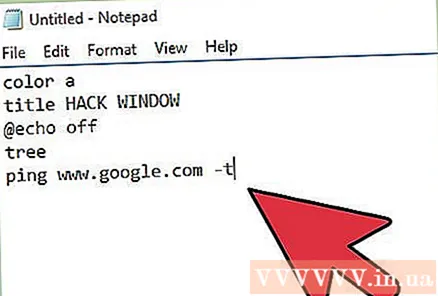

Redacte el proceso para el archivo .bat en el Bloc de notas. El siguiente texto se abrirá en una ventana de fuente verde titulada "Hack Window". Para cambiar el título, puede cambiar el texto después de la palabra "título" en el archivo de notas. La sección "@echo off" ocultará el símbolo del sistema, mientras que "tree" mostrará el árbol de directorios para hacer que el proceso de piratería sea más realista. La línea inferior del texto hará ping al servidor de Google, lo que no es ilegal, pero solo aumenta la complejidad a los ojos de los aficionados.Ingrese lo siguiente en un documento de nota en blanco:

- color a

título HACK WINDOW

@echo apagado

árbol

ping www.google.com -t

- color a

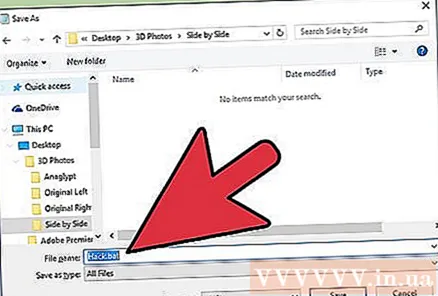

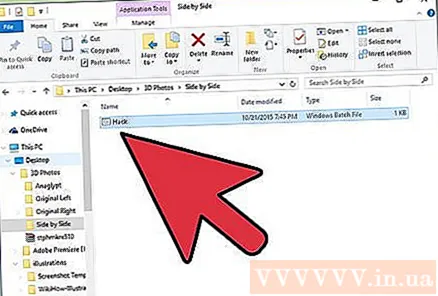

Guarde el documento como un archivo .bat. Al guardar el archivo, deberá seleccionar "Guardar como". En el cuadro de diálogo que aparece, asigne al archivo un nombre con la extensión ".bat". El documento de texto se guarda como un archivo por lotes que le dice al sistema operativo que ejecute la cadena de comando.

- Quizás este método no funcione en Windows Vista.

- Aparecerá un cuadro de diálogo advirtiendo que si guarda el archivo con la extensión .bat, se perderá todo el formato. Haga clic en "Sí" para terminar de crear el archivo .bat.

Inicie el archivo .bat. Haga doble clic en el archivo .bat ubicado en la carpeta que guardó, se abrirá una ventana y se iniciarán algunos procesos informáticos complicados que los hackers (también conocidos como hackers) suelen hacer, cobran vida como si fueran reales. . anuncio

Método 3 de 3: utilice un sitio web en línea

Abra un navegador web. Algunos sitios web tienen la capacidad de imitar funciones informáticas complejas. Estos sitios web se crean para efectos de película / video o para usuarios como usted.

Visite hackertyper.net. Este sitio web produce el mismo texto que los piratas informáticos suelen hacer a una velocidad que seguramente sorprenderá a los espectadores. Un problema al que puede enfrentarse al utilizar este sitio web para engañar a sus amigos es que se genera el código hacker-esque. también rápido y es más probable que estropee el efecto.

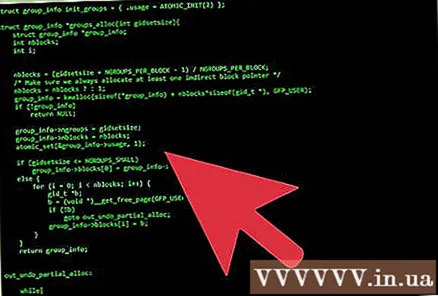

Abra una ventana separada del navegador y visite el sitio web en línea guihacker.com. Deje esta página web abierta y muestre imágenes de piratas informáticos comunes, como flujos de datos, parámetros que cambian rápidamente y ondas sinusoidales de alta frecuencia. Con estas imágenes ejecutándose en segundo plano, podría decir:

- "Solo estoy compilando algunos datos del servidor de mi amigo para ver si hay algún error en el código. Esto debería tomar algunas horas".

- "Estoy ejecutando algunos análisis en segundo plano para ver en tiempo real cómo el procesador hace frente a las crecientes temperaturas del overclocking".

Interfaz con diferentes emuladores de hak temáticos de geektyper.com. Este sitio utiliza un emulador de pirateo que parece más realista. Después de visitar la página de inicio del sitio web, puede elegir un tema en lugar de ingresar texto para que parezca un truco. Los usuarios pueden incluso hacer clic en carpetas para iniciar procesos falsos complejos.

- Cambia entre las pulsaciones de teclas creadas con texto de piratas informáticos y un proceso falso que puede activar haciendo clic en las carpetas que aparecerán en la ventana del navegador después de seleccionar un tema.

Abra estas diversas páginas web en una ventana separada. Cada sitio web produce diferentes tipos de texto hacker / pseudocódigo y se siente diferente. Puede cambiar rápidamente entre ventanas abiertas utilizando una combinación de teclas Alt+Tab ↹ para alternar entre las opciones. Ingrese varias combinaciones de teclas en cada ventana antes de presionar Alt+Tab ↹ para cambiar a una nueva ventana de navegador de pirateo falso para aumentar la sensación. Si las pestañas están abiertas en la misma ventana, puede presionar Ctrl+Tab ↹.

- Intente organizar las ventanas abiertas de manera diferente o deje algunas ventanas abiertas abiertas en el fondo para una apariencia más realista.

Consejo

- Si puede documentar archivos por lotes, puede llevar este proceso al siguiente nivel.

- Puede aplicar este artículo para impresionar a sus amigos.

Advertencia

- Aquellos que estén familiarizados con los sistemas y códigos informáticos descubrirán rápidamente si está pirateando de verdad o simplemente fingiendo. Elija la audiencia adecuada.

- Algunas personas mayores pueden pensar que realmente estás pirateando, así que ten cuidado de no meterte en problemas.

- Tenga cuidado al utilizar el símbolo del sistema. Puede ingresar accidentalmente un comando ejecutable que haga que los archivos importantes de su computadora se dañen, pierdan datos o incluso algo peor.