Contenido

- Pasos

- Parte 1 de 4: Los fundamentos del anonimato

- Parte 2 de 4: Protección de la información personal

- Parte 3 de 4: Medidas básicas para garantizar el anonimato en línea

- Parte 4 de 4: Medidas avanzadas

La preocupación por mantener el anonimato en Internet ya no es la única preocupación de los amantes de la pornografía, los terroristas y los piratas informáticos. Los datos personales comprometidos pueden convertirlo en víctima de estafadores que roban información personal y lo perjudican por otras acciones ilegales de terceros. Algunas personas están preocupadas por mantenerlas a salvo de la vigilancia del gobierno o incluso de la vigilancia de un gobierno extranjero (y por una buena razón). Al mismo tiempo, nada puede proporcionarle un 100% de anonimato en Internet, ya que siempre hay lagunasque se puede utilizar para identificarlo, y en varios software siempre hay algunos problemas de seguridad.Pero si está buscando crear un entorno más seguro para usted en esta era digital, puede tomar precauciones básicas para ayudarlo a ocultar o disfrazar su identidad en línea hasta cierto punto.

Pasos

Parte 1 de 4: Los fundamentos del anonimato

1 Comprenda que los sitios web rastrean la información de los visitantes para ofrecer anuncios dirigidos y enlaces a redes sociales. Muchos sitios incluso ganan dinero mostrando anuncios. Una gran parte de ellos se esfuerza por garantizar que los visitantes hagan clic en los anuncios que les interesan, por lo tanto, intentan mostrar anuncios dirigidos en función de los datos recopilados sobre ellos (que se pueden rastrear de forma independiente o incluso comprados), lo que refleja intereses personales, lo que permite que seleccione anuncios más interesantes. Existen muchos métodos para recopilar estos datos, incluida la instalación de cookies de seguimiento, el seguimiento de la dirección IP (la dirección de su computadora en la red), el historial de páginas de visitas, el navegador utilizado, el sistema operativo instalado, la duración de la estadía. en un sitio en particular, las fuentes de referencias al sitio e incluso las visitas a la página.Otros sitios (que utilizan las mismas cookies). Todo esto se hace automáticamente cuando visitas sitios que recopilan información, por lo que ni siquiera lo notas.

1 Comprenda que los sitios web rastrean la información de los visitantes para ofrecer anuncios dirigidos y enlaces a redes sociales. Muchos sitios incluso ganan dinero mostrando anuncios. Una gran parte de ellos se esfuerza por garantizar que los visitantes hagan clic en los anuncios que les interesan, por lo tanto, intentan mostrar anuncios dirigidos en función de los datos recopilados sobre ellos (que se pueden rastrear de forma independiente o incluso comprados), lo que refleja intereses personales, lo que permite que seleccione anuncios más interesantes. Existen muchos métodos para recopilar estos datos, incluida la instalación de cookies de seguimiento, el seguimiento de la dirección IP (la dirección de su computadora en la red), el historial de páginas de visitas, el navegador utilizado, el sistema operativo instalado, la duración de la estadía. en un sitio en particular, las fuentes de referencias al sitio e incluso las visitas a la página.Otros sitios (que utilizan las mismas cookies). Todo esto se hace automáticamente cuando visitas sitios que recopilan información, por lo que ni siquiera lo notas.  2 Tenga en cuenta que los principales motores de búsqueda almacenan su historial de búsqueda. Los motores de búsqueda populares de Internet, incluidos Google, Yandex, Mail, Bing y Yahoo! Almacene sus consultas de búsqueda junto con una dirección IP (y una cuenta, si ha iniciado sesión). Toda la información se recopila y analiza para ofrecer anuncios dirigidos más precisos y crear los resultados de búsqueda más relevantes.

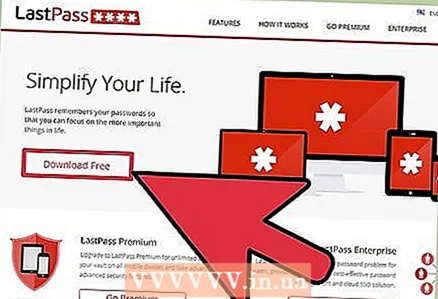

2 Tenga en cuenta que los principales motores de búsqueda almacenan su historial de búsqueda. Los motores de búsqueda populares de Internet, incluidos Google, Yandex, Mail, Bing y Yahoo! Almacene sus consultas de búsqueda junto con una dirección IP (y una cuenta, si ha iniciado sesión). Toda la información se recopila y analiza para ofrecer anuncios dirigidos más precisos y crear los resultados de búsqueda más relevantes.  3 Comprenda que las redes sociales también están rastreando sus acciones. Si ha iniciado sesión en su cuenta en alguna de las redes sociales (por ejemplo, puede ser la red VKontakte, Odnoklassniki, Facebook, Twitter, etc.), entonces puede rastrear el historial de visitas a páginas directamente relacionadas con esta red. , si los sitios tienen complementos de esta red (por ejemplo, botones "Me gusta", "Compartir" y similares).

3 Comprenda que las redes sociales también están rastreando sus acciones. Si ha iniciado sesión en su cuenta en alguna de las redes sociales (por ejemplo, puede ser la red VKontakte, Odnoklassniki, Facebook, Twitter, etc.), entonces puede rastrear el historial de visitas a páginas directamente relacionadas con esta red. , si los sitios tienen complementos de esta red (por ejemplo, botones "Me gusta", "Compartir" y similares).  4 Tenga en cuenta que lo más probable es que su ISP también esté analizando su tráfico para saber qué está haciendo en la red. Muy a menudo, así es como el proveedor verifica si la red se está utilizando para descargar archivos torrent o materiales protegidos por derechos de autor.

4 Tenga en cuenta que lo más probable es que su ISP también esté analizando su tráfico para saber qué está haciendo en la red. Muy a menudo, así es como el proveedor verifica si la red se está utilizando para descargar archivos torrent o materiales protegidos por derechos de autor.  5 Comprenda que es imposible lograr el anonimato total en la web. No importa cuán cuidadosamente te escondas, siempre permanece algunos información que potencialmente se puede utilizar para rastrearlo e identificarlo. El propósito de utilizar herramientas de anonimato es reducir la cantidad de información personal disponible para terceros, pero debido a la naturaleza misma de Internet, no se puede lograr el anonimato completo.

5 Comprenda que es imposible lograr el anonimato total en la web. No importa cuán cuidadosamente te escondas, siempre permanece algunos información que potencialmente se puede utilizar para rastrearlo e identificarlo. El propósito de utilizar herramientas de anonimato es reducir la cantidad de información personal disponible para terceros, pero debido a la naturaleza misma de Internet, no se puede lograr el anonimato completo.  6 Comprenda el equilibrio que necesita. Al navegar por Internet, debe elegir entre comodidad y anonimato. Mantener el anonimato en línea no es fácil y requiere un esfuerzo significativo y una acción deliberada. Experimentarás una ralentización notable en tu conexión a Internet cuando visites sitios web y te verás obligado a tomar medidas adicionales antes de conectarte. Si su anonimato es importante para usted, esté preparado para hacer ciertos sacrificios.

6 Comprenda el equilibrio que necesita. Al navegar por Internet, debe elegir entre comodidad y anonimato. Mantener el anonimato en línea no es fácil y requiere un esfuerzo significativo y una acción deliberada. Experimentarás una ralentización notable en tu conexión a Internet cuando visites sitios web y te verás obligado a tomar medidas adicionales antes de conectarte. Si su anonimato es importante para usted, esté preparado para hacer ciertos sacrificios. - En la siguiente sección del artículo, le diremos cómo evitar asociar información personal con su dirección IP, pero no garantizamos que permanecerá en el anonimato. Para aumentar aún más su anonimato, también debe leer las dos últimas secciones del artículo.

Parte 2 de 4: Protección de la información personal

1 Para registrarse en varios sitios, utilice una dirección de correo electrónico desechable o utilice un servicio postal que proporcione anonimato. Asegúrese de que su cuenta de correo electrónico no contenga información personal. Por ejemplo, los servicios de correo electrónico como ProtonMail, Tutanota y similares afirman ser completamente confiables y seguros.

1 Para registrarse en varios sitios, utilice una dirección de correo electrónico desechable o utilice un servicio postal que proporcione anonimato. Asegúrese de que su cuenta de correo electrónico no contenga información personal. Por ejemplo, los servicios de correo electrónico como ProtonMail, Tutanota y similares afirman ser completamente confiables y seguros. - Lea aquí para obtener información sobre cómo crear una dirección de correo electrónico desechable.

2 Utilice motores de búsqueda anónimos. La mayoría de los principales motores de búsqueda, como Google, Yandex, Mail, Bing y Yahoo !, rastrean el historial de consultas de búsqueda y las vinculan a una dirección IP. Utilice motores de búsqueda alternativos como DuckDuckGo o StartPage.

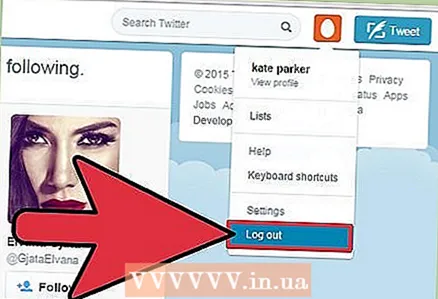

2 Utilice motores de búsqueda anónimos. La mayoría de los principales motores de búsqueda, como Google, Yandex, Mail, Bing y Yahoo !, rastrean el historial de consultas de búsqueda y las vinculan a una dirección IP. Utilice motores de búsqueda alternativos como DuckDuckGo o StartPage.  3 Utilice un administrador de contraseñas para mantener protegidas sus contraseñas guardadas. Si utiliza Internet de forma activa durante más de una semana, es probable que necesite crear y recordar un montón de contraseñas diferentes. Puede resultar tentador utilizar la misma contraseña o pequeñas variaciones en todas partes para facilitarle la vida, pero esto supone un grave riesgo para su seguridad. Si uno de los sitios web que almacena los datos de su buzón y contraseña de cuenta es atacado por un pirata informático, todas sus cuentas en otros sitios estarán en riesgo. Un administrador de contraseñas le permitirá administrar de forma segura las contraseñas de todos los sitios que visite, así como crear contraseñas seguras e incluso aleatorias para ellos.

3 Utilice un administrador de contraseñas para mantener protegidas sus contraseñas guardadas. Si utiliza Internet de forma activa durante más de una semana, es probable que necesite crear y recordar un montón de contraseñas diferentes. Puede resultar tentador utilizar la misma contraseña o pequeñas variaciones en todas partes para facilitarle la vida, pero esto supone un grave riesgo para su seguridad. Si uno de los sitios web que almacena los datos de su buzón y contraseña de cuenta es atacado por un pirata informático, todas sus cuentas en otros sitios estarán en riesgo. Un administrador de contraseñas le permitirá administrar de forma segura las contraseñas de todos los sitios que visite, así como crear contraseñas seguras e incluso aleatorias para ellos. - Puede encontrar más información sobre cómo instalar un administrador de contraseñas en línea.

- Con un administrador de contraseñas, no tiene que preocuparse por crear contraseñas fáciles de recordar. En su lugar, puede crear contraseñas seguras que son casi imposibles de descifrar con la tecnología actual. Por ejemplo, la contraseña "Kz2Jh @ ds3a $ gs * F% 7" será mucho más segura que la contraseña "NicknameMyDogs1983".

Parte 3 de 4: Medidas básicas para garantizar el anonimato en línea

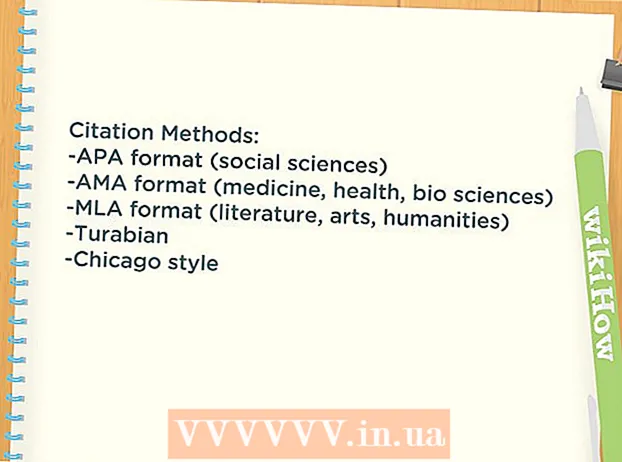

1 Aprenda la terminología básica. Cuando se trata de mantener el anonimato en línea, es fácil confundirse con la terminología técnica. Antes de sumergirse en el estudio de la información, es necesario comprender el significado básico de algunos de los términos más comunes.

1 Aprenda la terminología básica. Cuando se trata de mantener el anonimato en línea, es fácil confundirse con la terminología técnica. Antes de sumergirse en el estudio de la información, es necesario comprender el significado básico de algunos de los términos más comunes. - Tráfico (como término de red) es el flujo de datos de una computadora a otra.

- Servidor es una computadora remota que aloja archivos y crea conexiones. Todos los sitios web se almacenan en servidores a los que accede a través de un navegador web.

- Cifrado es una forma de proteger los datos enviados a través de una red mediante un código generado aleatoriamente. Los datos cifrados están codificados con un código único que solo usted y el servidor conocen. Esto asegura que cuando se intercepten datos, no se puedan descifrar.

- Servidor proxy es un servidor configurado para recopilar y redirigir el tráfico de red. Básicamente, permite que el usuario se conecte a él, después de lo cual el propio servidor redirige las solicitudes a los sitios. Al recibir datos de sitios web, el servidor los redirigirá a usted. Esto es útil para enmascarar su dirección IP cuando visita varios sitios.

- VPN es un protocolo de red privada virtual. Le permite asegurar una conexión encriptada entre usted y el servidor. Las VPN se utilizan tradicionalmente en redes corporativas para permitir que los trabajadores remotos se conecten de forma segura a los recursos de información de la empresa. La VPN se puede imaginar como una especie de "túnel" a través de Internet, que le permite conectarse directamente al servidor.

2 Utilice un servidor proxy de red. Hay miles de servidores proxy de red que cambian a diario. Son sitios web que enrutan el tráfico a través de su propio servidor proxy. Solo afectan al tráfico que pasa directamente a través de su sitio web. Si simplemente abre una nueva pestaña en su navegador y comienza a navegar por la web, perderá su anonimato.

2 Utilice un servidor proxy de red. Hay miles de servidores proxy de red que cambian a diario. Son sitios web que enrutan el tráfico a través de su propio servidor proxy. Solo afectan al tráfico que pasa directamente a través de su sitio web. Si simplemente abre una nueva pestaña en su navegador y comienza a navegar por la web, perderá su anonimato. - Cuando utilice servidores proxy de red, evite visitar sitios que soliciten contraseñas (por ejemplo, redes sociales, bancos, etc.), ya que nunca se puede confiar en los servidores proxy y pueden robar su cuenta e información bancaria.

- En la mayoría de los casos, los proxies de red no pueden mostrar cierto contenido, como video.

3 Conéctese a un servidor proxy real. Un servidor proxy es un servidor que transmite su tráfico de Internet. Es útil para enmascarar su dirección IP privada de sitios web cuando se conecta a través de un proxy. Sin embargo, tendrá que confiar en el servidor proxy y esperar que no realice acciones maliciosas con su tráfico.

3 Conéctese a un servidor proxy real. Un servidor proxy es un servidor que transmite su tráfico de Internet. Es útil para enmascarar su dirección IP privada de sitios web cuando se conecta a través de un proxy. Sin embargo, tendrá que confiar en el servidor proxy y esperar que no realice acciones maliciosas con su tráfico. - En Internet, puede encontrar información sobre una amplia variedad de servidores proxy, tanto gratuitos como de pago. Los servidores gratuitos suelen generar ingresos a través de la publicidad.

- Una vez que encuentre el servidor proxy al que desea conectarse, deberá configurar su navegador en consecuencia para establecer una conexión. Esto solo afectará el tráfico de un navegador específico (por ejemplo, los mensajeros no enviarán información a través de un proxy si no están configurados también).

- Por analogía con los servidores proxy de red, debe evitar ingresar contraseñas e información importante, ya que no puede confiar completamente en que la organización que le proporcionó acceso al proxy no revelará sus datos a terceros.

- No se conecte a servidores proxy "abiertos". Dichos servidores proxy están abiertos a terceros y suelen ser utilizados por los ciberdelincuentes para realizar actividades ilegales.

4 Utilice o suscríbase a una VPN. La VPN cifrará su tráfico entrante y saliente, mejorando la seguridad. Además, su tráfico aparecerá como tráfico proveniente de un servidor VPN, que es similar a usar un servidor proxy. En la mayoría de los casos, la VPN se proporciona por una tarifa. Al mismo tiempo, en muchos casos, el tráfico se sigue controlando de acuerdo con los requisitos legales.

4 Utilice o suscríbase a una VPN. La VPN cifrará su tráfico entrante y saliente, mejorando la seguridad. Además, su tráfico aparecerá como tráfico proveniente de un servidor VPN, que es similar a usar un servidor proxy. En la mayoría de los casos, la VPN se proporciona por una tarifa. Al mismo tiempo, en muchos casos, el tráfico se sigue controlando de acuerdo con los requisitos legales. - No confíe en una empresa de servicios de VPN que afirma no rastrear ninguna información. Ninguna empresa arriesgaría su propia existencia para proteger a un cliente de la solicitud de información de las autoridades competentes.

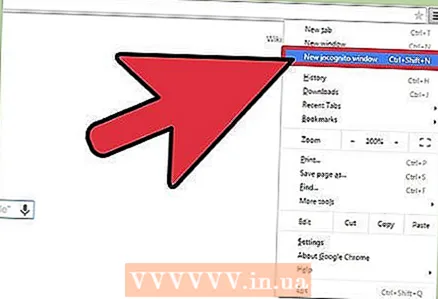

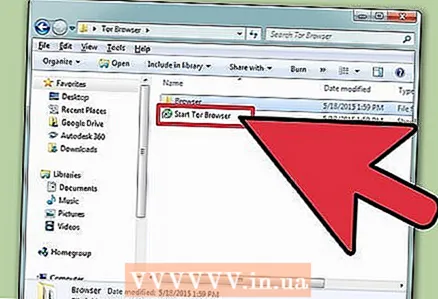

5 Usa el navegador Tor. Tor es una red que actúa como una multitud de proxies, impulsando el tráfico una gran cantidad de veces antes de que llegue a un sitio o usuario en particular. Solo el tráfico que pasa por el navegador Tor será anónimo, mientras que las páginas de este navegador se abrirán significativamente más lento que cuando se utilizan navegadores convencionales.

5 Usa el navegador Tor. Tor es una red que actúa como una multitud de proxies, impulsando el tráfico una gran cantidad de veces antes de que llegue a un sitio o usuario en particular. Solo el tráfico que pasa por el navegador Tor será anónimo, mientras que las páginas de este navegador se abrirán significativamente más lento que cuando se utilizan navegadores convencionales. - Obtenga más información sobre cómo usar el navegador Tor aquí.

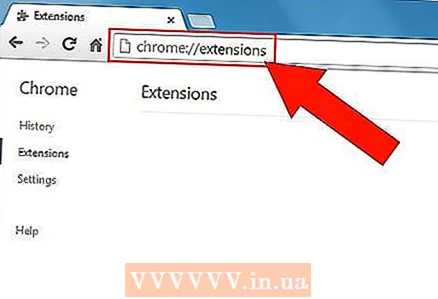

6 Instale un complemento o extensión de navegador que proteja su privacidad. Si su navegador admite complementos y extensiones de terceros, tiene la opción de instalar complementos útiles. Estos navegadores incluyen Google Chrome, Mozilla Firefox, Safari, Microsoft Edge y Opera.

6 Instale un complemento o extensión de navegador que proteja su privacidad. Si su navegador admite complementos y extensiones de terceros, tiene la opción de instalar complementos útiles. Estos navegadores incluyen Google Chrome, Mozilla Firefox, Safari, Microsoft Edge y Opera. - HTTPS en todas partes (por Cromo, Firefox, Ópera) recurre automáticamente al uso del protocolo HTTPS encriptado en aquellos sitios que lo soportan.

- Tejón de privacidad, Fantasma, Desconectar bloquear las cookies de seguimiento. Privacy Badger decide qué cookies lo están rastreando, a diferencia de las otras dos, que dependen de una base de datos actualizada periódicamente de cookies de rastreo. Los tres complementos mencionados están disponibles para principales navegadores: Google Chrome, Mozilla Firefox, Opera.

- Tejón de privacidad se puede utilizar en Google Chrome, Mozilla Firefox, Opera.

- Fantasma se puede utilizar en Mozilla Firefox, Google Chrome, Internet Explorer, Microsoft Edge, Opera, Safari, Firefox para Android.

- Desconectar utilizado en Google Chrome, Mozilla Firefox, Opera, Safari.

- NoScript - complemento exclusivo para Firefoxque le permite bloquear JavaScript en sitios web. Los sitios verificados se pueden incluir en la lista blanca manualmente si requieren JavaScript para funcionar correctamente. También puede habilitar JavaScript temporalmente en sitios específicos. Se puede encontrar más información sobre esto en la red.

Parte 4 de 4: Medidas avanzadas

1 Siga estrictamente las recomendaciones de cada elemento de esta sección. Si realmente necesita el anonimato, hay algunas cosas de las que debe ocuparse antes de conectarse. Puede parecer mucho trabajo, pero seguir todos los pasos recomendados es la única forma garantizada de proporcionarle al menos una apariencia de anonimato en la web.

1 Siga estrictamente las recomendaciones de cada elemento de esta sección. Si realmente necesita el anonimato, hay algunas cosas de las que debe ocuparse antes de conectarse. Puede parecer mucho trabajo, pero seguir todos los pasos recomendados es la única forma garantizada de proporcionarle al menos una apariencia de anonimato en la web. - Este método le ayudará a configurar su VPN personal en su VPS personal en el extranjero.Esto será mucho más seguro que suscribirse a un servicio VPN, ya que no siempre se puede confiar en un tercero con la seguridad de sus datos.

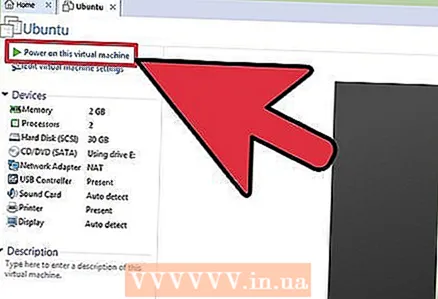

2 Instale Linux en la máquina virtual de su computadora personal. Se lanzan muchos servicios en la computadora que se conecta a Internet, cada uno de los cuales puede comprometer su anonimato en la red, y ni siquiera lo sabrá. El sistema operativo Windows es especialmente inseguro, al igual que Mac OS X, pero en menor medida. El primer paso para el anonimato es instalar Linux en una máquina virtual, que es análoga a una computadora completa en una computadora.

2 Instale Linux en la máquina virtual de su computadora personal. Se lanzan muchos servicios en la computadora que se conecta a Internet, cada uno de los cuales puede comprometer su anonimato en la red, y ni siquiera lo sabrá. El sistema operativo Windows es especialmente inseguro, al igual que Mac OS X, pero en menor medida. El primer paso para el anonimato es instalar Linux en una máquina virtual, que es análoga a una computadora completa en una computadora. - La computadora virtual tiene una "barrera" que impide el acceso a los datos de la computadora física. Esto es importante para no dejar información sobre su computadora real cuando se conecte de forma anónima.

- Aquí puede encontrar instrucciones sobre cómo instalar Linux en una máquina virtual. Es gratis, pero tomará aproximadamente una hora de su tiempo.

- TailsOS es una de las distribuciones de Linux más populares centrada en la privacidad. Ocupa poco espacio y está completamente encriptado.

3 Busque un host VPS (Servidor Virtual Dedicado) en otro país. Le costará unos pocos dólares al mes, pero le permitirá navegar por Internet de forma anónima. Es importante suscribirse a un VPS en otro país para que el tráfico del VPS no pueda conducir a su dirección IP real.

3 Busque un host VPS (Servidor Virtual Dedicado) en otro país. Le costará unos pocos dólares al mes, pero le permitirá navegar por Internet de forma anónima. Es importante suscribirse a un VPS en otro país para que el tráfico del VPS no pueda conducir a su dirección IP real. - Utilizará un VPS para instalar su software VPN personal. Esto le permitirá conectarse a la red a través de su VPN personal, enmascarando así su dirección IP.

- Elija un VPS que le permita pagar los servicios utilizando métodos que no revelen su identidad, por ejemplo, utilizando DarkCoin.

- Tan pronto como se suscriba a un VPS, deberá instalar su sistema operativo en este servidor. Para configurar fácilmente una VPN personal, instale una de las siguientes distribuciones de Linux: Ubuntu, Fedora, CentOS o Debian.

- Tenga en cuenta que un proveedor de VPS puede verse obligado a revelar su información de VPN por orden judicial en caso de sospecha de actividad ilegal relacionada con su VPN. No puedes influir en esto.

4 Configure una VPN personal (red privada virtual) en el VPS. Su computadora deberá estar conectada a una VPN para acceder a Internet. Desde el exterior todo parecerá como si estuvieras accediendo a la red desde el punto donde se encuentra el VPS, y no desde casa, además, todos los datos entrantes y salientes del VPS estarán encriptados. Este paso es un poco más complicado que instalar una máquina virtual. Sin embargo, es el paso más importante, así que si el anonimato es importante para ti, asegúrate de seguirlo. Está diseñado específicamente para OpenVPN en Ubuntu, una de las VPN gratuitas más confiables.

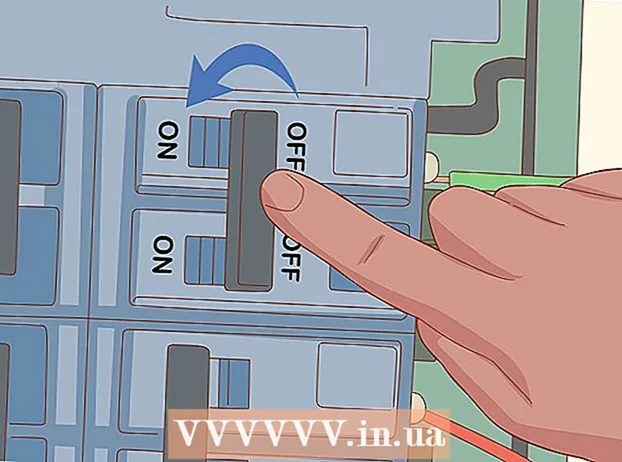

4 Configure una VPN personal (red privada virtual) en el VPS. Su computadora deberá estar conectada a una VPN para acceder a Internet. Desde el exterior todo parecerá como si estuvieras accediendo a la red desde el punto donde se encuentra el VPS, y no desde casa, además, todos los datos entrantes y salientes del VPS estarán encriptados. Este paso es un poco más complicado que instalar una máquina virtual. Sin embargo, es el paso más importante, así que si el anonimato es importante para ti, asegúrate de seguirlo. Está diseñado específicamente para OpenVPN en Ubuntu, una de las VPN gratuitas más confiables. - Inicie sesión en el sistema operativo de su VPS. Este proceso dependerá del VPS que elija.

- Vaya al sitio web de OpenVPN y descargue el paquete de software apropiado. Existen muchas opciones, así que asegúrese de elegir una que coincida exactamente con el sistema operativo instalado en su VPS. Todos los paquetes disponibles para descargar se pueden encontrar en el siguiente enlace: openvpn.net/index.php/access-server/download-openvpn-as-sw.html.

- Inicie una terminal en su VPS e ingrese dpkg -i openvpnasdebpack.debpara instalar el software OpenVPN que descargó. Pero si no está usando Ubuntu o Debian, entonces el comando será diferente.

- Ingresar passwd openvpn y establezca una nueva contraseña cuando se le solicite que cree una. Esta será la contraseña de administrador para su OpenVPN.

- Abra un navegador web en su VPS e ingrese la dirección que se muestra en el terminal. Esto le permitirá abrir el panel de control de OpenVPN. Ingrese su nombre de usuario allí openvpn y la contraseña creada anteriormente. Una vez que complete el inicio de sesión inicial, su VPN estará lista para funcionar.

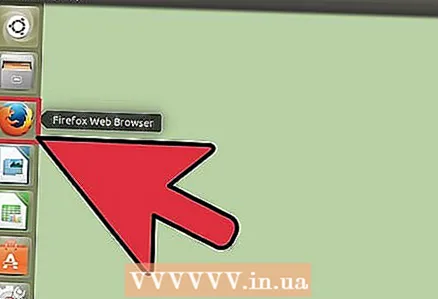

5 Abra un navegador web en la máquina virtual. Necesitará acceder al OpenVPN Connect Client para descargar el archivo de configuración, que es necesario para establecer comunicación con el programa.

5 Abra un navegador web en la máquina virtual. Necesitará acceder al OpenVPN Connect Client para descargar el archivo de configuración, que es necesario para establecer comunicación con el programa. - Ingrese la misma dirección que utilizó para acceder al panel de control del VPS, pero sin el componente de dirección / admin.

- Inicie sesión en su cuenta de administrador de OpenVPN con el nombre de usuario "openvpn" y la contraseña que creó anteriormente.

- Descarga el archivo a la máquina virtual client.opvn o client.conf.

6 Descargue e instale el cliente OpenVPN en su máquina virtual. Una vez que la VPN esté configurada en su VPS, deberá configurar la máquina virtual para comunicarse directamente con ella. Las instrucciones a continuación son para Ubuntu y Debian, por lo que deberá cambiar los comandos apropiados si está utilizando un sistema operativo diferente.

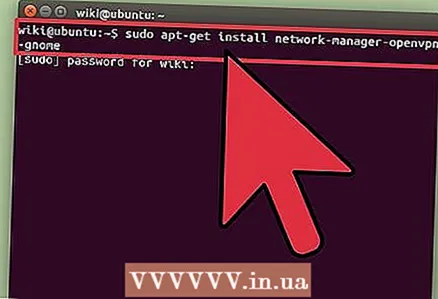

6 Descargue e instale el cliente OpenVPN en su máquina virtual. Una vez que la VPN esté configurada en su VPS, deberá configurar la máquina virtual para comunicarse directamente con ella. Las instrucciones a continuación son para Ubuntu y Debian, por lo que deberá cambiar los comandos apropiados si está utilizando un sistema operativo diferente. - Inicie una terminal y haga lo siguiente: sudo apt-get install administrador de red-openvpn-gnome

- Espere mientras se descarga e instala el paquete.

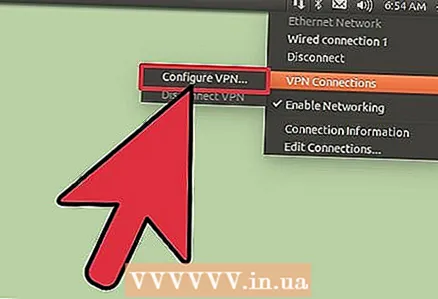

- Abra Network Manager y haga clic en la pestaña VPN.

- Haga clic en el botón Importar y luego seleccione el archivo de configuración que descargó anteriormente.

- Verifique su configuración. Los campos Certificado y Clave deben completarse automáticamente, y su dirección VPN debe reflejar el campo Puerta de enlace.

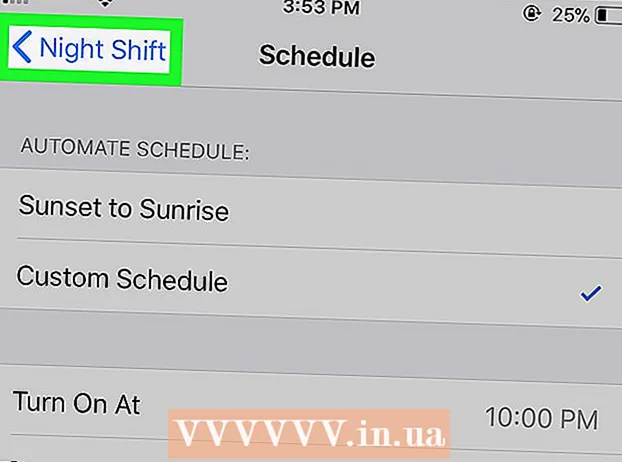

- Haga clic en la pestaña Configuración de IPV4 y seleccione Direcciones automáticas (VPN) solo en el menú desplegable Métodos. Esto está garantizado para redirigir todo su tráfico de Internet a través de la VPN.

7 Descargue el paquete del navegador Tor en su máquina virtual. En esta etapa, cuando ya haya configurado e iniciado VPS y VPN, puede usar la red de forma bastante anónima. La VPN cifrará todo el tráfico entrante y saliente de su máquina virtual. Pero si desea dar un paso más hacia el anonimato, el navegador Tor proporcionará protección adicional, pero a costa de la velocidad de acceso a las páginas de Internet.

7 Descargue el paquete del navegador Tor en su máquina virtual. En esta etapa, cuando ya haya configurado e iniciado VPS y VPN, puede usar la red de forma bastante anónima. La VPN cifrará todo el tráfico entrante y saliente de su máquina virtual. Pero si desea dar un paso más hacia el anonimato, el navegador Tor proporcionará protección adicional, pero a costa de la velocidad de acceso a las páginas de Internet. - Puede descargar el navegador Tor desde el sitio web oficial: torproject.org.

- Ejecutar Tor sobre una VPN ocultará el hecho de que estás usando Tor de tu ISP (solo verá el tráfico VPN encriptado).

- Ejecute el instalador de Tor. La configuración predeterminada proporciona una protección completa para la mayoría de los usuarios.

- Para obtener más información sobre el uso de Tor, haga clic aquí.

8 Cambie de proveedor de VPS con regularidad. Si está muy preocupado por la seguridad, se recomienda cambiar de proveedor de VPS al menos una vez al mes. Esto significa que debe volver a configurar OpenVPN cada vez, pero gradualmente con cada repetición sucesiva, aprenderá a realizar las operaciones necesarias cada vez más rápido. Asegúrese de reconfigurar completamente el nuevo VPS antes de conectarse a él.

8 Cambie de proveedor de VPS con regularidad. Si está muy preocupado por la seguridad, se recomienda cambiar de proveedor de VPS al menos una vez al mes. Esto significa que debe volver a configurar OpenVPN cada vez, pero gradualmente con cada repetición sucesiva, aprenderá a realizar las operaciones necesarias cada vez más rápido. Asegúrese de reconfigurar completamente el nuevo VPS antes de conectarse a él.  9 Utilice Internet con prudencia. Ahora que todo está configurado, su anonimato depende de sus hábitos de Internet.

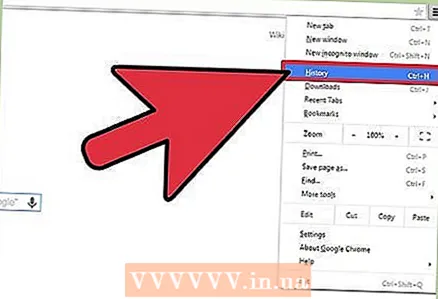

9 Utilice Internet con prudencia. Ahora que todo está configurado, su anonimato depende de sus hábitos de Internet. - Utilice motores de búsqueda alternativos como DuckDuckGo o StartPage.

- Evite los sitios que utilizan JavaScript. JavaScript se puede utilizar para revelar la dirección IP y anonimizar su tráfico.

- Desconéctese de Internet al abrir archivos descargados a través de Tor.

- No descargue archivos torrent a través de Tor.

- Evite los sitios que no usan HTTPS (mire la barra de direcciones para ver si un sitio usa HTTP o HTTPS).

- Evite instalar complementos de navegador.